[htb] underpass

[htb] underpass

information

1

2

3

4

5

6

7

8

9

10

11

╭─bamuwe@Mac ~/Desktop

╰─$ nmap -F underpass.htb

Starting Nmap 7.95 ( https://nmap.org ) at 2024-12-22 12:41 CST

Nmap scan report for underpass.htb (10.10.11.48)

Host is up (0.12s latency).

Not shown: 98 closed tcp ports (conn-refused)

PORT STATE SERVICE

22/tcp open ssh

80/tcp open http

Nmap done: 1 IP address (1 host up) scanned in 3.92 seconds

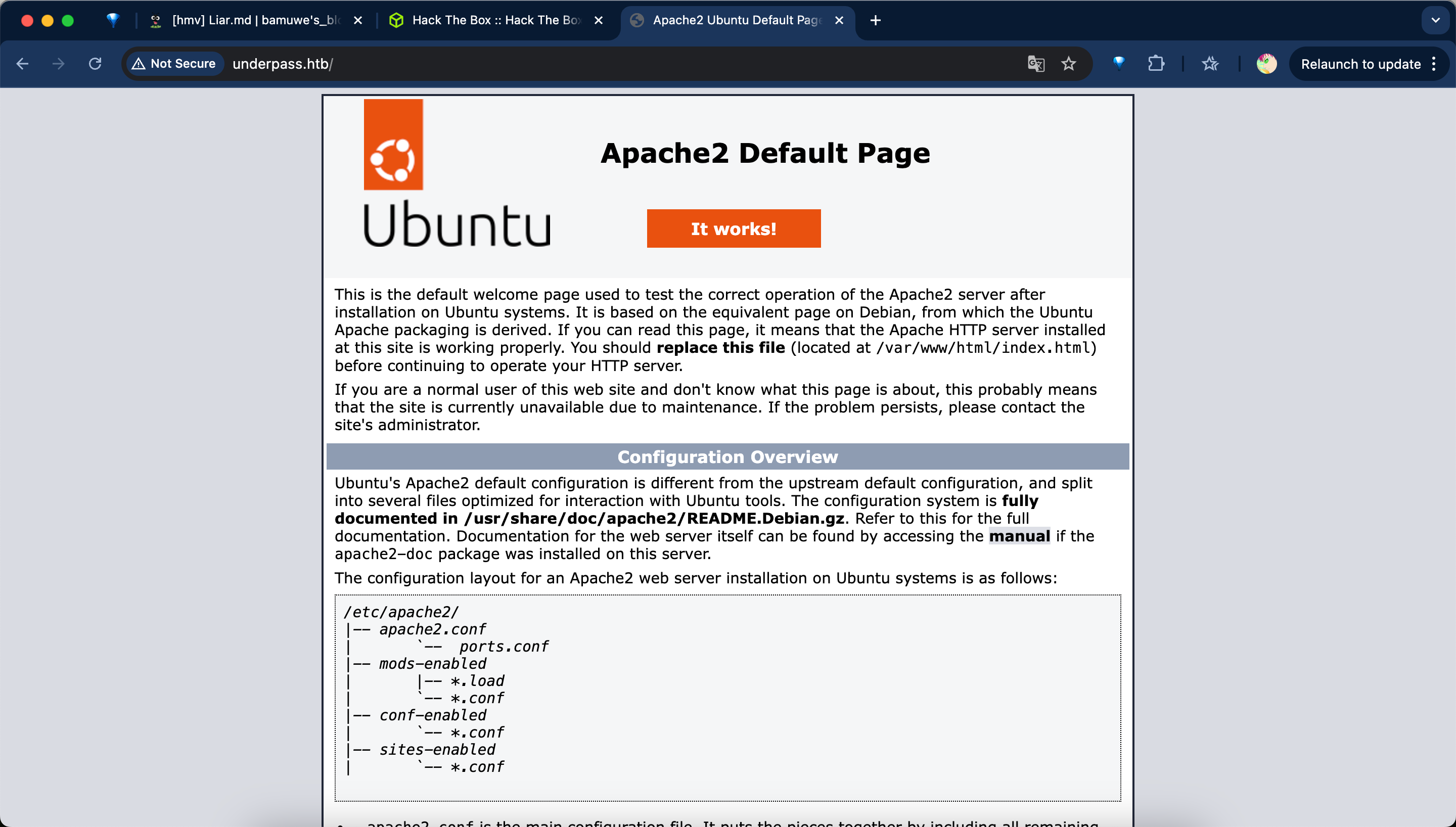

网站显示是apache的默认页面

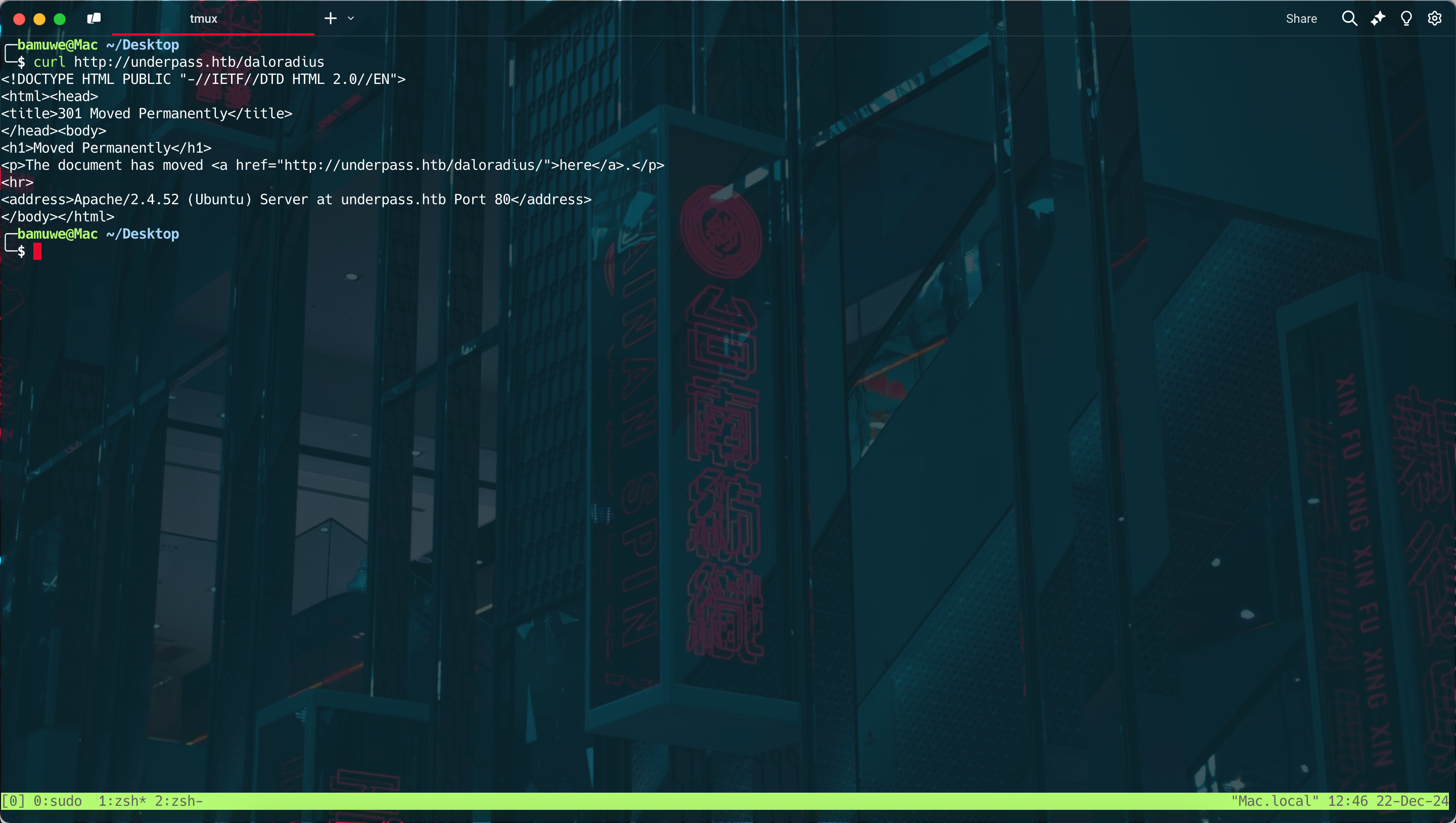

这里应该是唯一会卡的点了,一开始我的字典里没有对应的目录,扫不出来。

存在一个名为daloradius的应用。

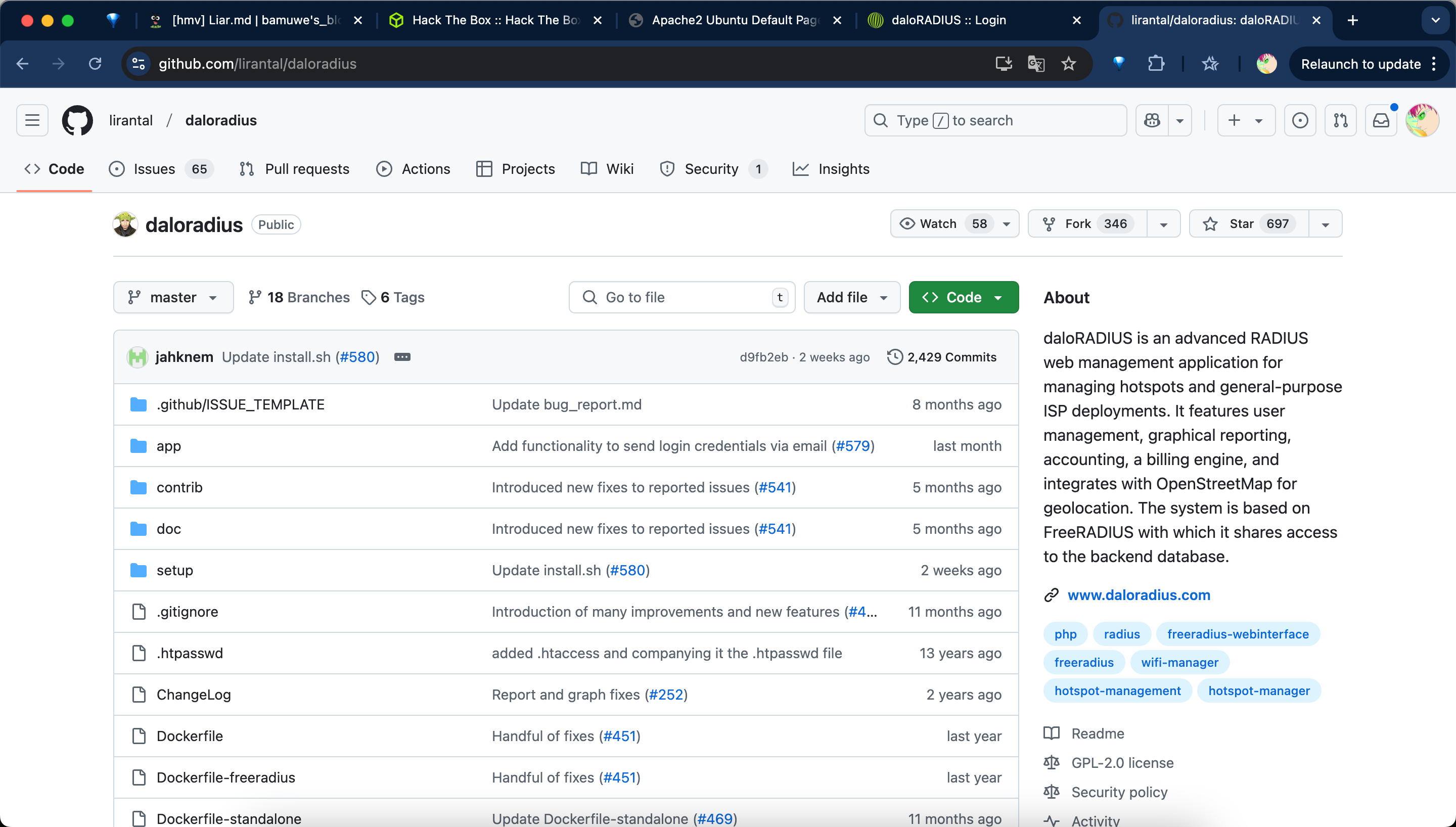

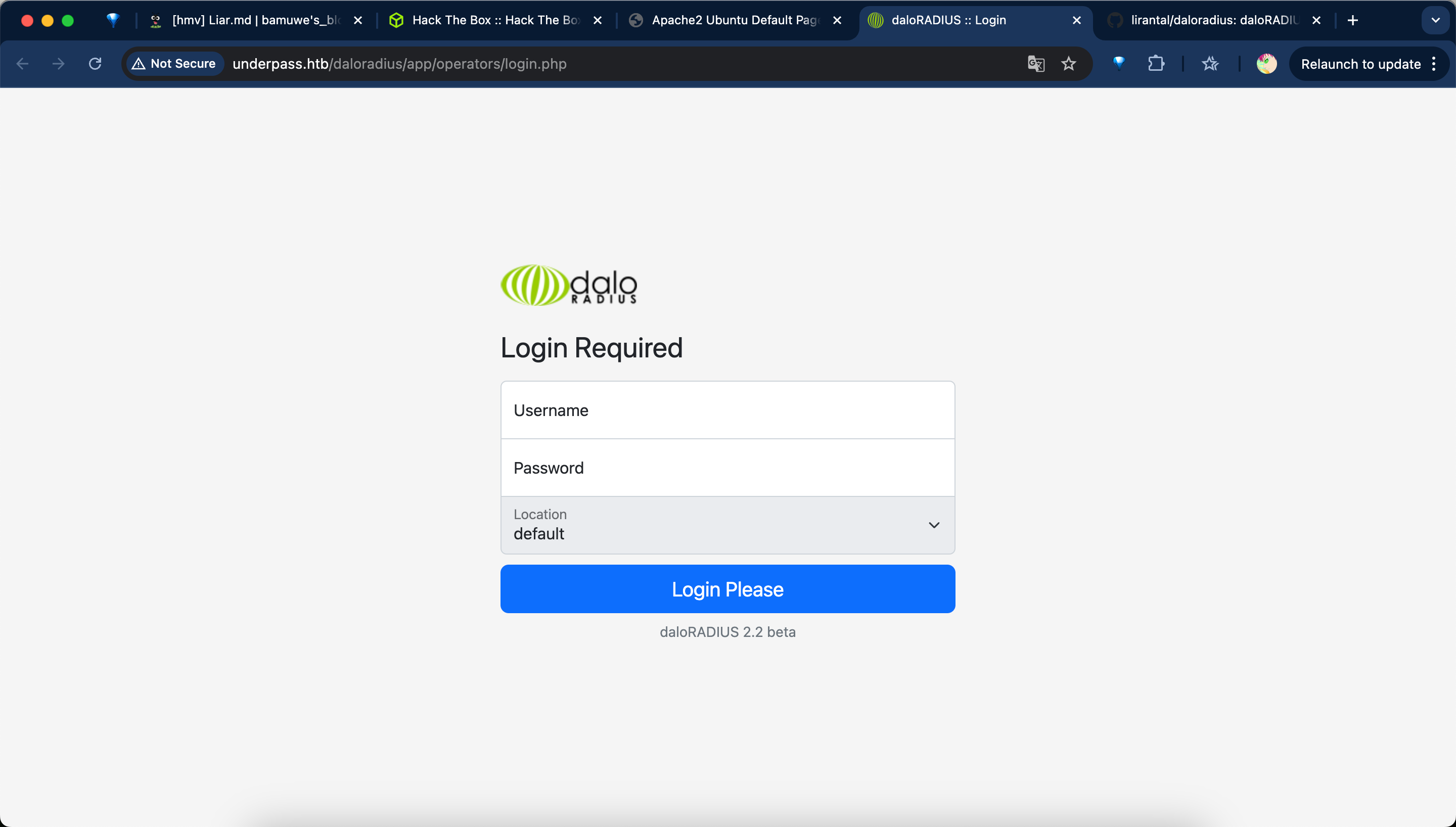

上github看看目录结构。可以得到如下的管理员登录页面。

user1

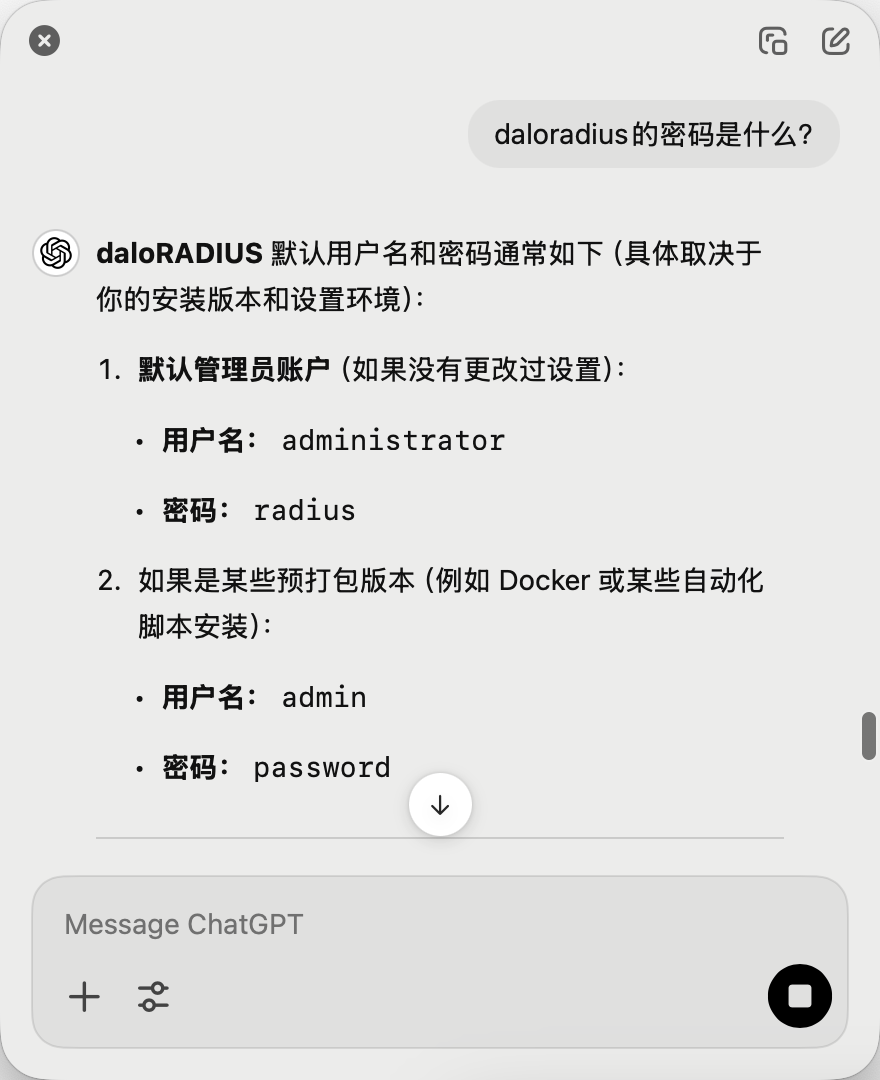

没有密码?怎么办

那没办法了,直接给我送脸上了。

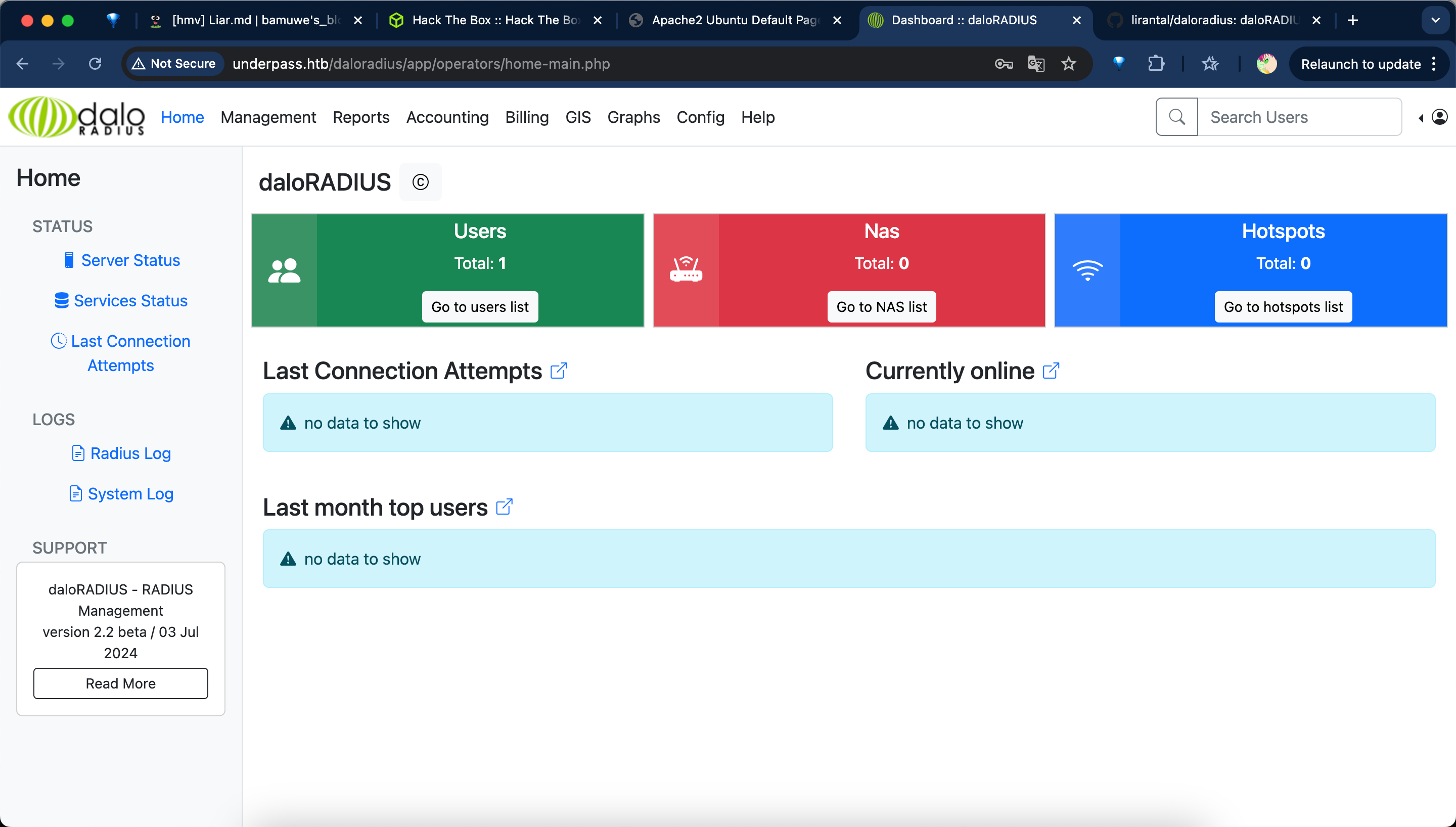

后台页面。因为我打的是免费服务器,有时候这里会刷新不出来

user2

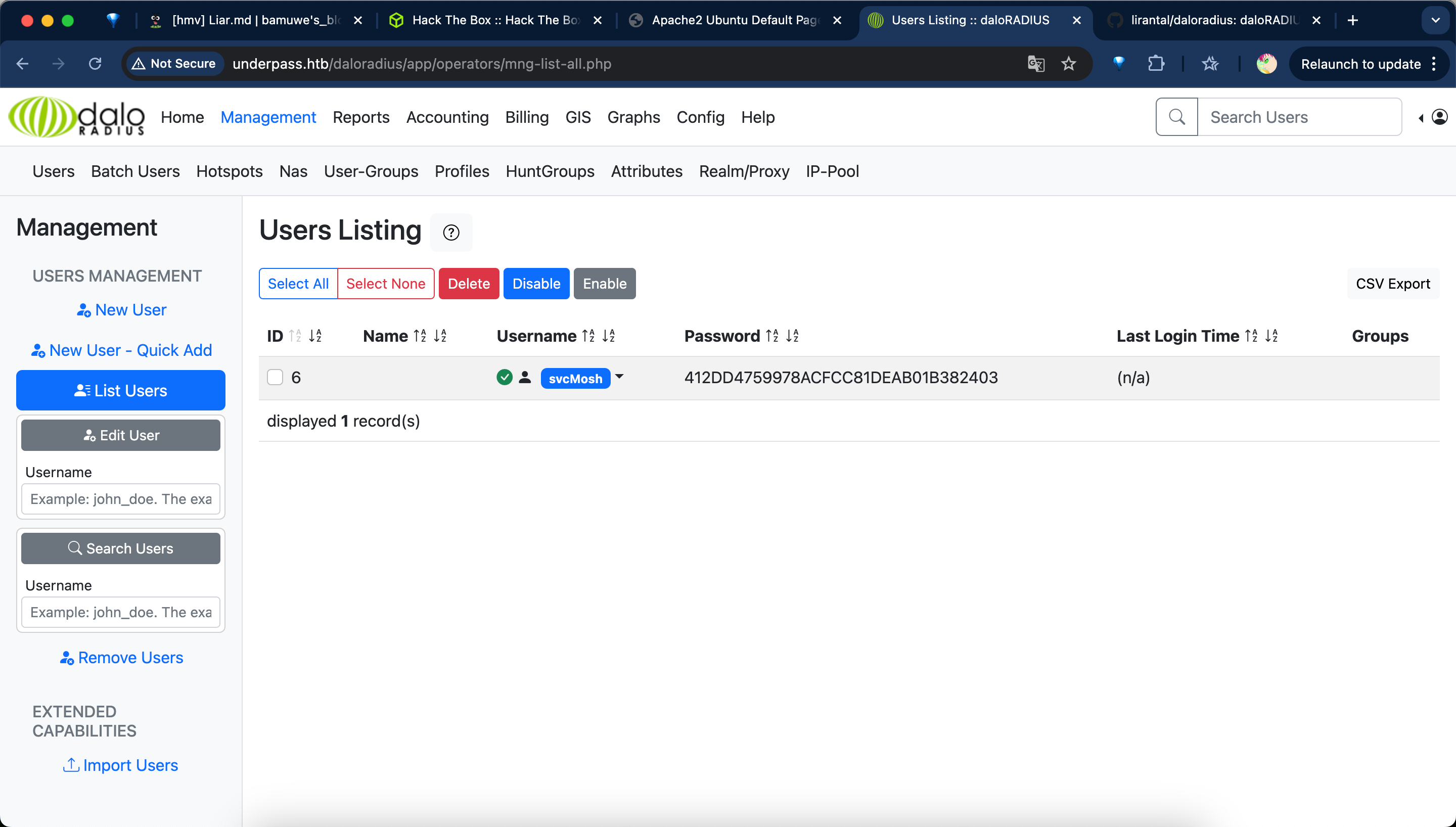

用户列表

搜索可得,radius用md5加密用户密码,我们也使用md5去解密。

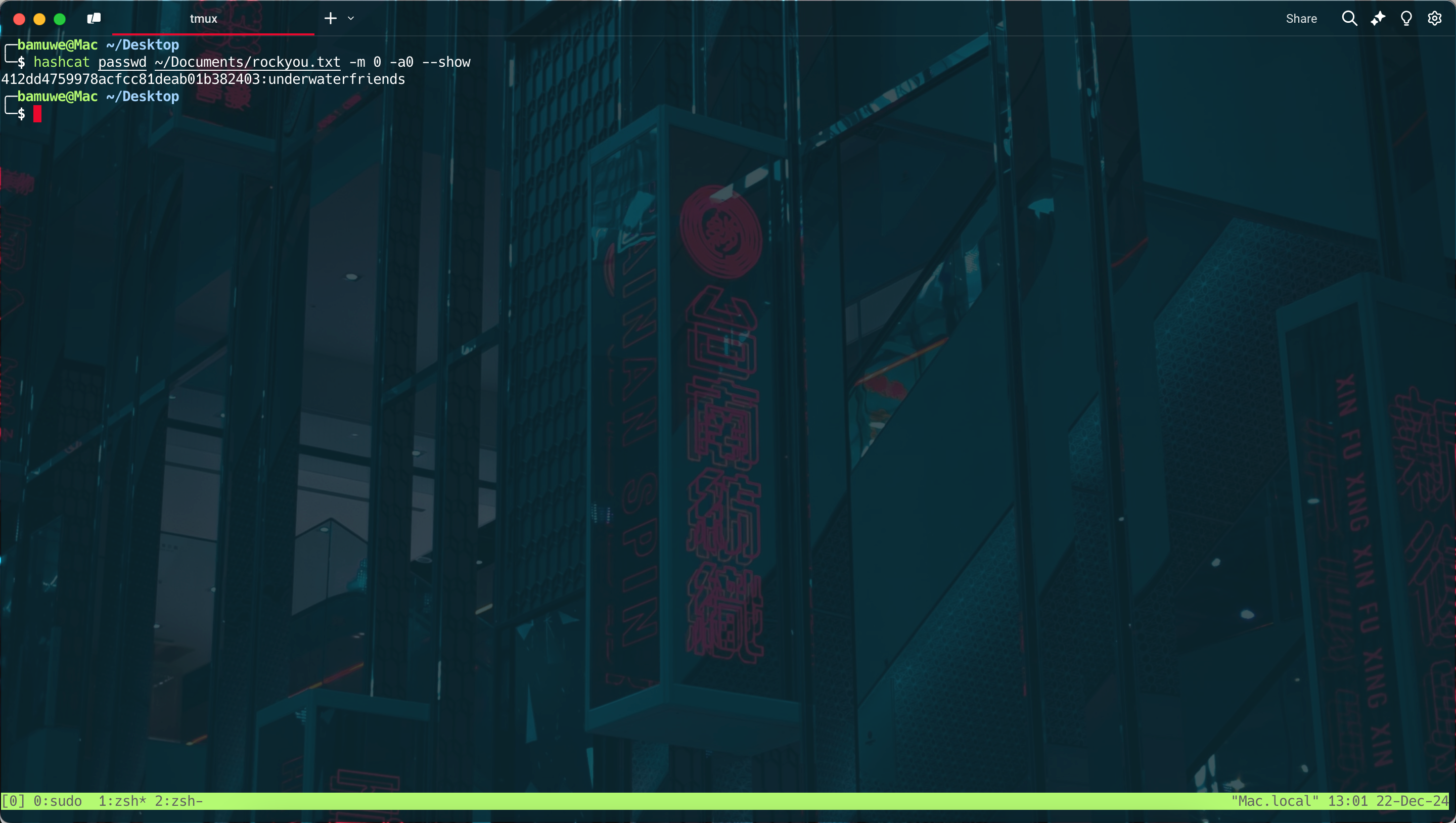

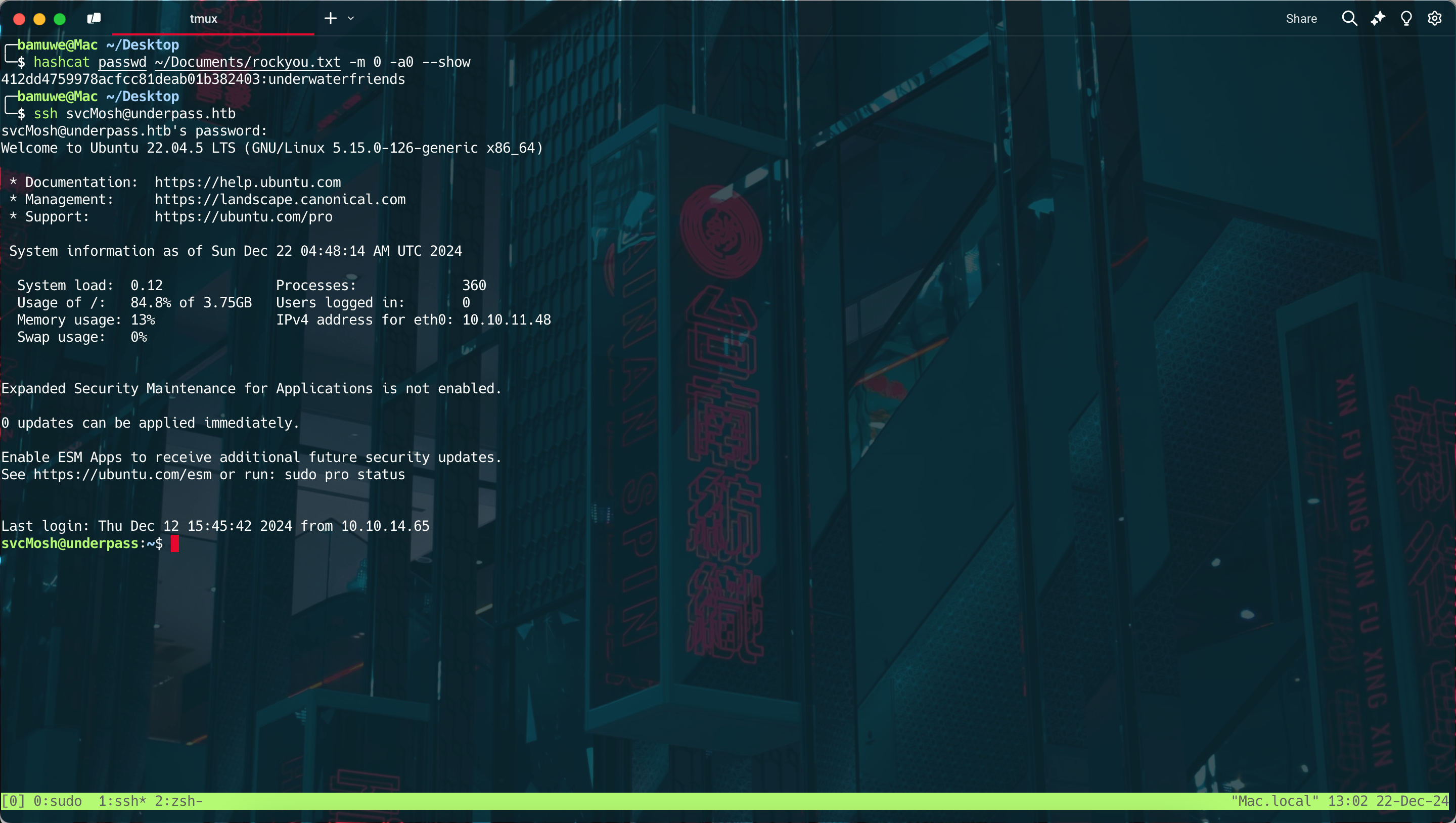

hashcat破解

svcMosh:underwaterfriends

这密码这么瘆人呢。

也是进来了

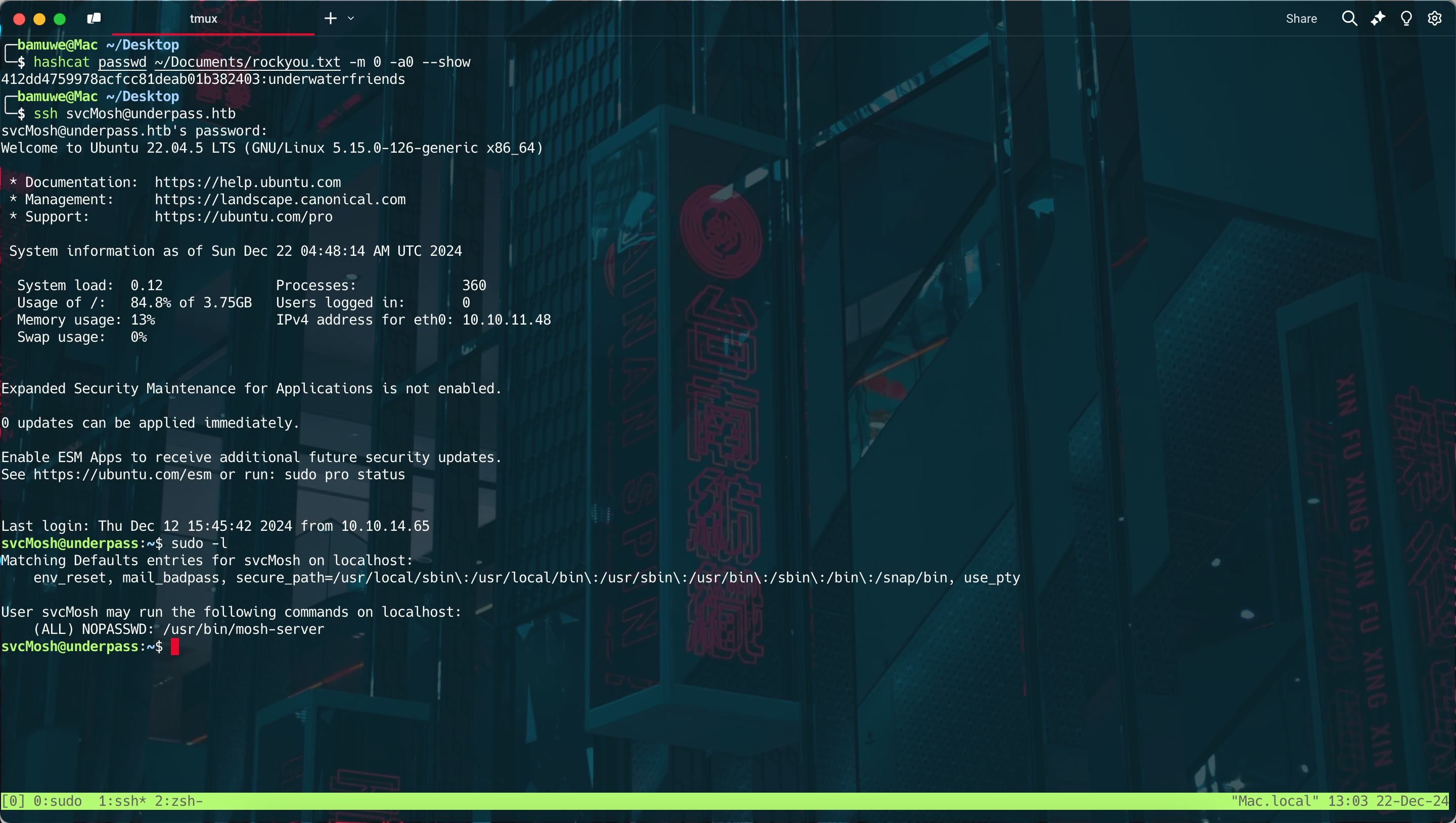

root

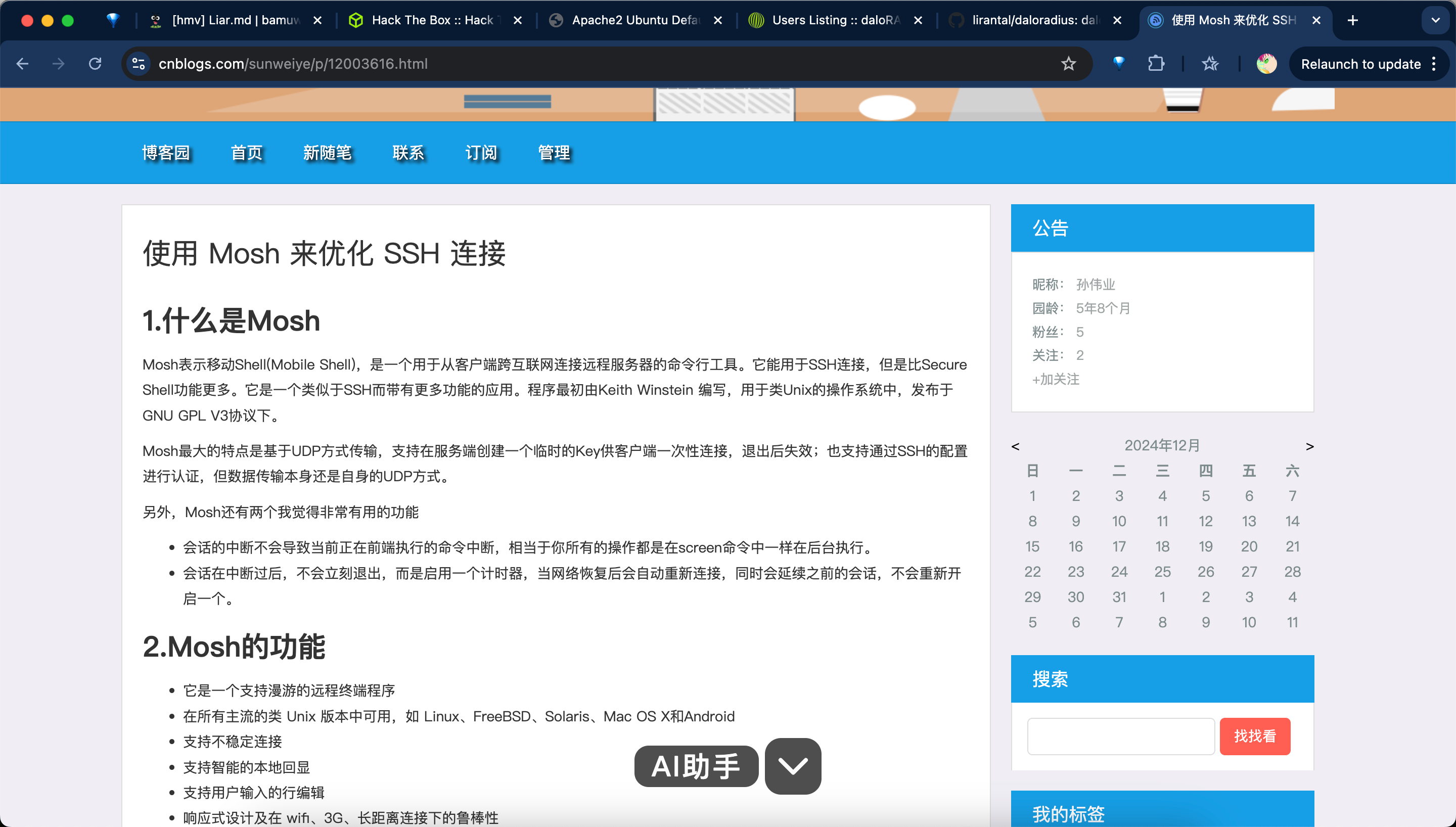

这是什么?搜一下

有点类似putty的那种意思。后文也说明了怎么使用

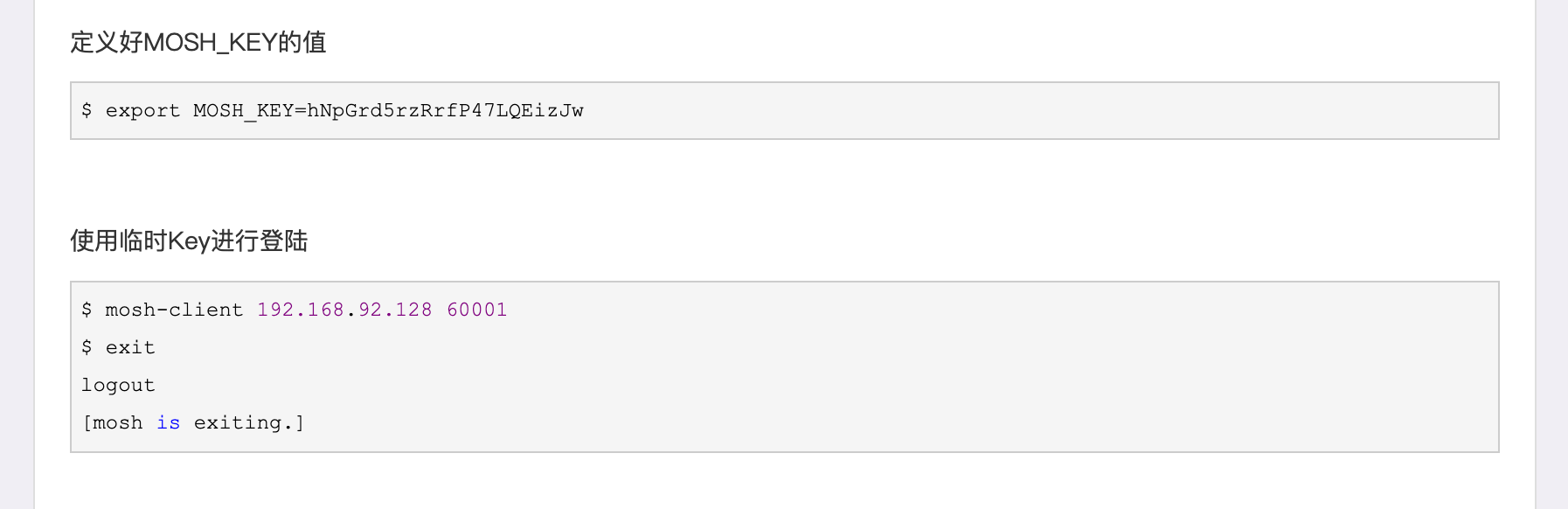

思路清楚,用root开一个shell接着连上去,跟着敲命令就完事了。

请你跟我这样做~我就跟你这样做。

own~

conclusion

- 渗透的本质是信息收集,枚举的广度决定渗透的深度。

- “The breadth of enumeration determines the depth of exploitation.”

This post is licensed under CC BY 4.0 by the author.